PRISMAsync Print Server 打印机可以在受 IEEE 802.1X 保护的Local Area Network (LAN) 中运行。802.1X 标准为基于端点身份接受或拒绝网络连接提供了可能性。该端点可以是用户、设备或应用程序。只要尚未识别和验证端点,就无法访问受保护网络的其他端点。

IEEE 802.1X 安全性基于客户端的Local Area Network (LAN) 端口的状态。可以动态启用或禁用 IEEE 802.1X 可配置的Local Area Network (LAN) 端口。IEEE 802.1X 身份验证过程的结果确定是否将启用端口。

本主题内框中的文本描述了 PRISMAsync Print Server 的 IEEE 802.1X 实施。

IEEE 802.1X 标准区分以下组件:请求者、验证器和身份验证服务器。

请求者

请求访问Local Area Network (LAN) 并响应来自验证器的请求的客户端,例如 PRISMAsync Print Server。

验证器

验证器是控制对网络的物理访问的交换机或路由器。访问权限基于客户端的身份验证状态。身份验证由身份验证服务器执行。身份验证服务器是 Windows Server 中的 RADIUS (Remote Authentication Dial-In User Service) 服务器。

身份验证服务器

身份验证服务器验证请求者的身份。身份验证服务器的行业标准是 RADIUS 服务器。Network Policy Server (NPS) 是 Windows Server 中所包含的一项服务。它充当 RADIUS 服务器按 Active Directory 对客户端进行身份验证。RADIUS 服务器通知验证器客户端有权访问局域网。

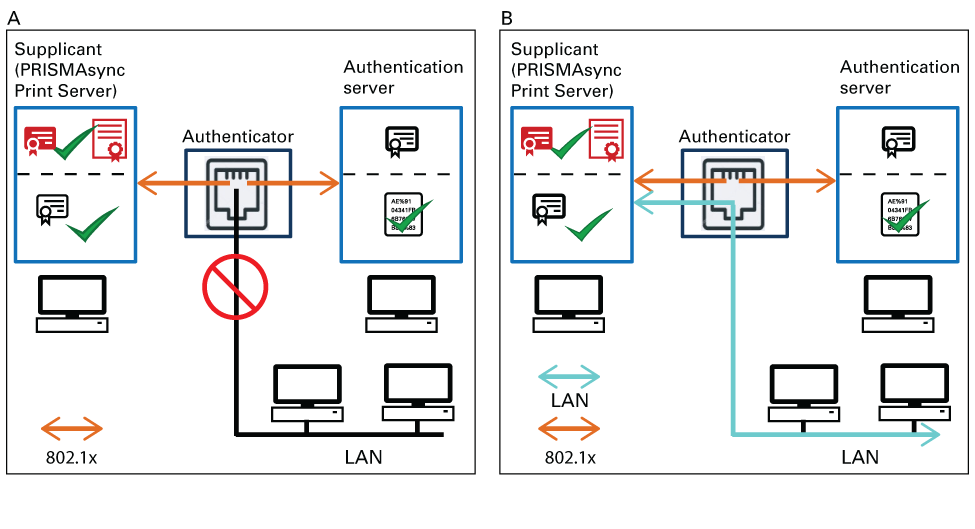

IEEE 802.1X 组件及其任务

IEEE 802.1X 组件及其任务该方案简单概述了 IEEE 802.1X 的工作原理。

A. 在进行端口验证之前,请求者(例如 PRISMAsync Print Server)的身份未知,并且到受保护网络端的所有数据流量都被阻止。利用 IEEE 802.1X 通信,能够交换身份信息(例如身份证书),并且能够协商所使用的协议和身份验证方法。

B. 在进行端口验证之后,可以向受保护网络端传输流量。

|

PRISMAsync Print Server 使用 Windows 10 client充当请求者,并支持 Windows Server 2016 作为身份验证服务器(RADIUS 服务器)。 |

通常,IEEE 802.1X 使用Extensible Authentication Protocol (EAP) 协商请求者和身份验证服务器的身份验证方法。请求者可以使用证书、智能卡或凭证进行识别。

EAP 与其他身份验证协议进行协作,例如Transport Layer Security (TLS) 和 Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2)。

EAP-TLS

EAP-TLS 用于基于证书的安全环境。它提供了最强大的身份验证和密钥确定方法。EAP-TLS 要求请求者具有身份证书。

EAP-MS-CHAP-V2

EAP-MS-CHAP-V2 是一种支持基于密码的端点身份验证的相互身份验证方法。

并非所有身份验证服务器、请求者和 LDAP 目录服务器都支持所有身份验证方法。

|

PRISMAsync Print Server 支持:EAP-TLS和EAP-MS-CHAP-V2。 |

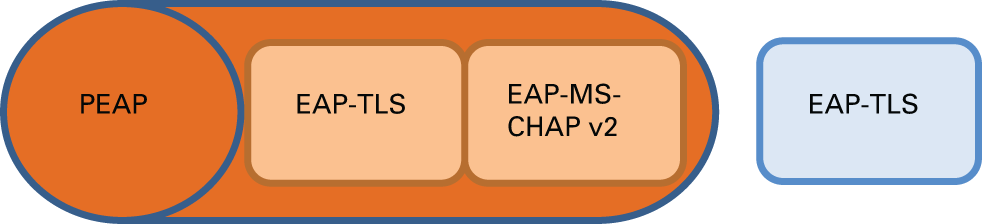

Protected EAP (PEAP) 是一项增加 EAP-TLS 和 EAP-MS-CHAP-V2 的安全性的协议。

PEAP 在 EAP 协商过程的第二部分期间构建加密通道。在此安全通道内,将会进行新的 EAP 协商,以便对请求者进行身份验证。

PEAP

PEAP采用 EAP-TLS 的 PEAP

采用 EAP-TLS 的 PEAP 通过在传输到身份验证服务器期间保护请求者的身份证书,从而提供最高级别的安全性。

采用 EAP-MS-CHAP-V2 的 PEAP

PEAP 既能够方便地配置 EAP-MS-CHAP-V2,又能够通过加密 EAP-MS-CHAP-V2 凭证来额外提高安全级别。采用 EAP-MS-CHAP-V2 的 PEAP 通常用于 Microsoft Active Directory 环境

|

PRISMAsync Print Server 支持以下身份验证方法:采用 EAP-TLS 的 PEAP、采用 EAP-MS-CHAP-V2 的 PEAP,以及 EAP-TLS。 |

所有身份验证方法都要求身份验证服务器的受信任的 CA 证书可用于请求者。

EAP-TLS 需要映射到 LDAP 目录服务器中的用户帐户或计算机帐户的请求者的有效身份证书(Active Directory Domain Services (AD DS))。

当身份证书与计算机相关时,证书中的Subject Alternative Name (SubjectAltName) 字段必须包含客户端的Fully Qualified Domain Name (FQDN)。

当身份证书与用户相关时,证书中的Subject Alternative Name (SubjectAltName) 字段必须包含User Principal Name (UPN)。

EAP-MS-CHAP-V2 不使用请求者的身份证书。

EAP-MS-CHAP-V2 需要在 Settings Editor 中配置的 MS-CHAP-V2 用户名和 MS-CHAP-V2 密码。 |

IEEE 802.1X 身份验证可由验证器(交换机)或请求者发起。当验证器检测到端口链接时,它会向请求者发送一条消息。

通常不需要重新验证与网络仍保持连接的先前经过验证的端点。在成功进行 IEEE 802.1X 认证之后,端口保持打开状态,直到连接终止,例如当物理链接显示关闭状态时。只要维护了物理链接,经过验证的端点就会与端口保持连接。