Drukarka PRISMAsync Print Server może działać w sieci Local Area Network (LAN) chronionej przez protokół IEEE 802.1X. Standard 802.1X daje możliwość zaakceptowania lub odrzucenia połączenia sieciowego na podstawie tożsamości punktu końcowego. Ten punkt końcowy może być użytkownikiem, urządzeniem lub aplikacją. Dopóki punkt końcowy nie zostanie zidentyfikowany i zweryfikowany, dostęp do innych punktów końcowych w sieci chronionej jest niemożliwy.

Zabezpieczenia IEEE 802.1X są oparte na stanie portów Local Area Network (LAN) klientów. Możliwy do skonfigurowania port Local Area Network (LAN) protokołu IEEE 802.1X można dynamicznie włączyć lub wyłączyć. Wyniki procesu uwierzytelniania IEEE 802.1X określają, czy port zostanie włączony, czy nie.

Tekst w ramkach w tym temacie dotyczy implementacji protokołu IEEE 802.1X w systemie PRISMAsync Print Server.

Standard IEEE 802.1X rozróżnia następujące składniki: suplikant, wystawca uwierzytelnienia i serwer uwierzytelniania.

Suplikant

Klient, na przykład system PRISMAsync Print Server, który żąda dostępu do sieci Local Area Network (LAN) i odpowiada na żądania od wystawcy uwierzytelnienia.

Wystawca uwierzytelnienia

Wystawca uwierzytelnienia to przełącznik lub router, który steruje fizycznym dostępem do sieci. Dostęp jest oparty na stanie uwierzytelnienia klienta. Uwierzytelnianie przeprowadza serwer uwierzytelniania. Serwer uwierzytelniania to serwer RADIUS (Remote Authentication Dial-In User Service) w systemie Windows Server.

Serwer uwierzytelniania

Serwer uwierzytelniania weryfikuje tożsamość suplikanta. Standardem branżowym serwera uwierzytelniania jest serwer RADIUS. Network Policy Server (NPS) to usługa dołączona do systemu Windows Server. Działa ona jako serwer RADIUS służący do uwierzytelniania klientów wobec usługi Active Directory. Serwer RADIUS informuje wystawcę uwierzytelnienia, że klient ma autoryzację do dostępu do sieci lokalnej.

Składniki IEEE 802.1X i ich zadania

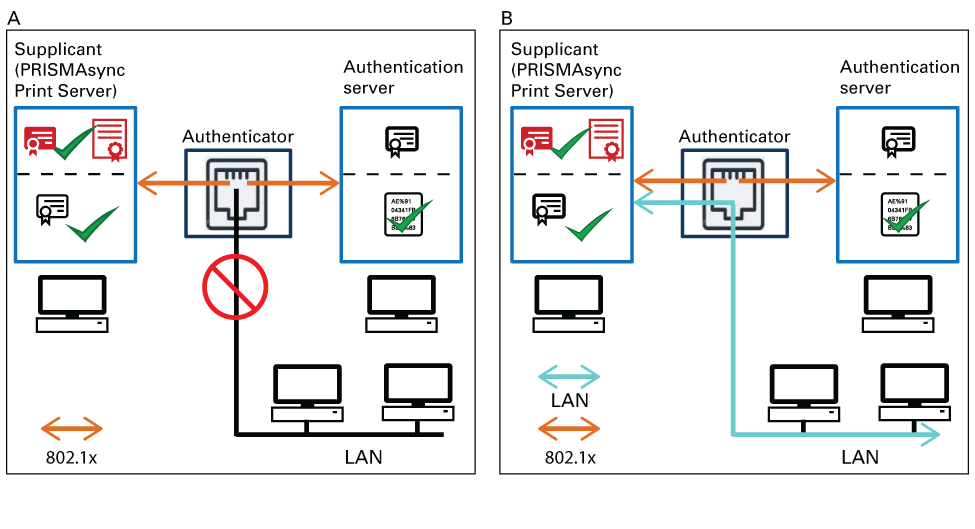

Składniki IEEE 802.1X i ich zadaniaDiagram przedstawia prosty przegląd sposobu działania protokołu IEEE 802.1X.

A. Przed uwierzytelnieniem portu tożsamość suplikanta, np. systemu PRISMAsync Print Server, jest nieznana i cały ruch danych do chronionej strony sieci jest blokowany. Komunikacja IEEE 802.1X umożliwia wymianę informacji o tożsamości, takich jak certyfikaty tożsamości, oraz negocjowanie stosowanych protokołów i metod uwierzytelniania.

B. Po uwierzytelnieniu portu ruch do chronionej strony sieci jest możliwy.

|

System PRISMAsync Print Server używa klienta Windows 10 client, aby działać jako suplikant, i obsługuje system Windows Server 2016 jako serwer uwierzytelniania (serwer RADIUS). |

Na ogół system IEEE 802.1X używa protokołu Extensible Authentication Protocol (EAP) do negocjowania metody uwierzytelniania suplikanta i serwera uwierzytelniania. Suplikant może używać do identyfikacji certyfikatu, karty inteligentnej lub poświadczeń.

Protokół EAP współpracuje z dodatkowymi protokołami uwierzytelniania, takimi jak Transport Layer Security (TLS) i Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2).

EAP-TLS

Protokół EAP-TLS jest używany w środowiskach zabezpieczeń opartych na certyfikatach. Zapewnia on najsilniejszą metodę uwierzytelniania i ustalania kluczy. Protokół EAP-TLS wymaga, aby suplikant miał certyfikat tożsamości.

EAP-MS-CHAP-V2

Protokół EAP-MS-CHAP-V2 oferuje metodę wzajemnego uwierzytelniania, która obsługuje uwierzytelnianie punktów końcowych oparte na hasłach.

Nie wszystkie serwery uwierzytelniania, suplikanty i serwery katalogowe LDAP obsługują wszystkie metody uwierzytelniania.

|

System PRISMAsync Print Server obsługuje następujące protokoły: EAP-TLS i EAP-MS-CHAP-V2. |

Protected EAP (PEAP) to protokół, który zwiększa bezpieczeństwo protokołów EAP-TLS i EAP-MS-CHAP-V2.

Protokół PEAP tworzy szyfrowany kanał podczas drugiej części procesu negocjacji EAP. Wewnątrz tego kanału odbywa się nowa negocjacja EAP w celu uwierzytelnienia suplikanta.

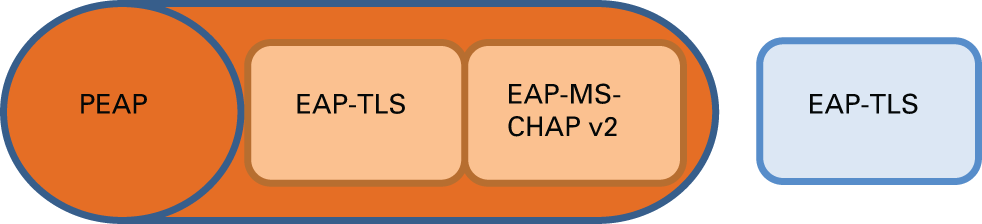

PEAP

PEAPPEAP z EAP-TLS

Protokół PEAP z protokołem EAP-TLS zapewnia najwyższy poziom zabezpieczeń poprzez ochronę certyfikatu tożsamości suplikanta w trakcie jego przesyłania do serwera uwierzytelniania.

PEAP z EAP-MS-CHAP-V2

Protokół PEAP łączy łatwą konfigurację protokołu EAP-MS-CHAP-V2 z dodatkowym poziomem zabezpieczeń poprzez szyfrowanie poświadczeń EAP-MS-CHAP-V2. Protokół PEAP z protokołem EAP-MS-CHAP-V2 jest na ogół używany w środowiskach usługi Microsoft Active Directory.

|

System PRISMAsync Print Server obsługuje następujące metody uwierzytelniania: PEAP z EAP-TLS, PEAP z EAP-MS-CHAP-V2 i EAP-TLS. |

Wszystkie metody uwierzytelnienia wymagają, aby na suplikancie były dostępne zaufane certyfikaty UC serwera uwierzytelniania.

Protokół EAP-TLS wymaga ważnego certyfikatu tożsamości suplikanta, który jest odwzorowywany na konto użytkownika lub konto komputera na serwerze katalogowym LDAP (Active Directory Domain Services (AD DS)).

Jeśli certyfikat tożsamości odwołuje się do komputera, pole Subject Alternative Name (SubjectAltName) w certyfikacie musi zawierać nazwę Fully Qualified Domain Name (FQDN) klienta.

Jeśli certyfikat tożsamości odwołuje się do użytkownika, pole Subject Alternative Name (SubjectAltName) w certyfikacie musi zawierać nazwę User Principal Name (UPN).

Protokół EAP-MS-CHAP-V2 nie używa certyfikatu tożsamości suplikanta.

Protokół EAP-MS-CHAP-V2 wymaga nazwy użytkownika MS-CHAP-V2 i hasła MS-CHAP-V2, które konfiguruje się w programie Settings Editor. |

Uwierzytelnianie IEEE 802.1X może zostać zainicjowane przez wystawcę uwierzytelnienia (przełącznik) lub suplikanta. Gdy wystawca uwierzytelnienia wykrywa połączenie z portem, wysyła komunikat do suplikanta.

Zazwyczaj nie jest konieczne ponowne uwierzytelnienie uprzednio uwierzytelnionego punktu końcowego, który pozostaje połączony z siecią. Po pomyślnym uwierzytelnieniu IEEE 802.1X port pozostaje otwarty do zakończenia połączenia, na przykład do czasu, gdy łącze fizyczne przejdzie w stan wyłączenia. Dopóki łącze fizyczne jest utrzymywane, uwierzytelniony punkt końcowy pozostaje połączony z portem.