Una stampante PRISMAsync Print Server può funzionare in una Local Area Network (LAN) protetta da IEEE 802.1X. Lo standard 802.1X offre la possibilità di accettare o impedire una connessione di rete in base all'identità di un punto finale. Il punto finale può essere un utente, un dispositivo o un'applicazione. Se il punto finale non è stato individuato e verificato, l'accesso ad altri punti finali della rete protetta non è possibile.

La protezione IEEE 802.1X dipende dallo stato delle porte Local Area Network (LAN) dei client. Una porta Local Area Network (LAN) configurabile IEEE 802.1X può essere attivata o disattivata dinamicamente. I risultati del processo di autenticazione IEEE 802.1X determinano se la porta verrà attivata o meno.

Il testo nella cornice di questo argomento descrive l'implementazione di IEEE 802.1X in PRISMAsync Print Server.

Lo standard IEEE 802.1X distingue i seguenti componenti: supplicant, autenticatore e server di autenticazione.

Supplicant

Il cliente, ad esempio PRISMAsync Print Server, che richiede l'accesso alla Local Area Network (LAN) e risponde alle richieste da parte dell'autenticatore.

Autenticatore

L'autenticatore è uno switch o router che controlla l'accesso fisico alla rete. L'accesso dipende dallo stato di autenticazione del client. L'autenticazione viene eseguita dal server di autenticazione. Il server di autenticazione è il server RADIUS (Remote Authentication Dial-In User Service) in Windows Server.

Server di autenticazione

Il server di autenticazione verifica l'identità del supplicant. Lo standard di settore del server di autenticazione è un server RADIUS. Il Network Policy Server (NPS) è un servizio incluso in Windows Server. Funziona da server RADIUS per l'autenticazione client contro Active Directory. Il server RADIUS informa l'autenticatore che il client è autorizzato ad accedere alla rete locale.

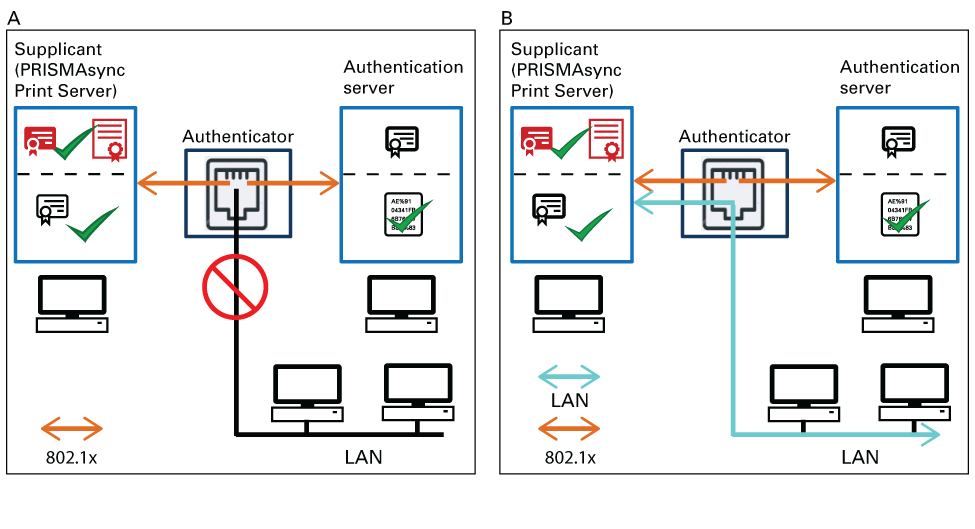

Componenti IEEE 802.1X e rispettive attività

Componenti IEEE 802.1X e rispettive attivitàLo schema è una semplice panoramica delle modalità di funzionamento di IEEE 802.1X.

A. Prima dell'autenticazione della porta, l'identità del supplicant, ad esempio PRISMAsync Print Server, è sconosciuta e tutto il traffico di dati verso il lato protetto è bloccato. La comunicazione IEEE 802.1X consente lo scambio delle informazioni di identità, ad esempio i certificati di identità e consente la negoziazione dei protocolli utilizzati e dei metodi di autenticazione.

B. Dopo l'autenticazione della porta, il traffico al lato protetto della rete è consentito.

|

PRISMAsync Print Server utilizza Windows 10 client come supplicant e supporta Windows Server 2016 come server di autenticazione (server RADIUS). |

In genere, IEEE 802.1X utilizza Extensible Authentication Protocol (EAP) per negoziare il metodo di autenticazione del supplicant e del server di autenticazione. Il supplicant può utilizzare un certificato, una smartcard o credenziali per effettuare l'identificazione.

EAP collabora con protocolli di autenticazione aggiuntivi, ad esempio Transport Layer Security (TLS) e Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2).

EAP-TLS

EAP-TLS è utilizzato in ambienti di protezione basati sui certificati. Offre il metodo di determinazione della chiave e di autenticazione più forte. EAP-TLS richiede che il supplicant disponga di un certificato di identità.

EAP-MS-CHAP-V2

EAP-MS-CHAP-V2 è un metodo di autenticazione reciproco che supporta l'autenticazione del punto finale basata su password.

Non tutti i server di autenticazione, supplicant e server directory LDAP supportano tutti i metodi di autenticazione.

|

PRISMAsync Print Server supporta: EAP-TLS e EAP-MS-CHAP-V2. |

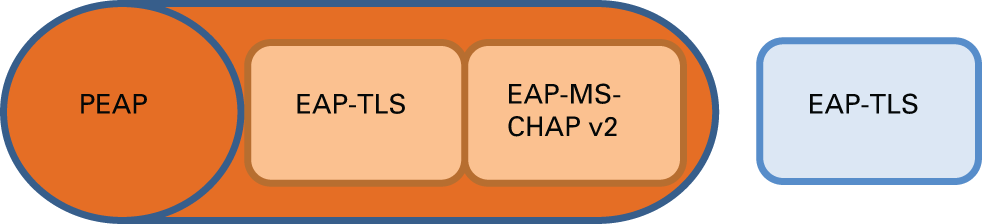

Protected EAP (PEAP) è un protocollo che aumenta la protezione di EAP-TLS e EAP-MS-CHAP-V2.

PEAP crea un canale crittografato durante la seconda parte del processo di negoziazione EAP. All'interno di questo canale protetto avviene una nuova negoziazione EAP per l'autenticazione del supplicant.

PEAP

PEAPPEAP con EAP-TLS

PEAP con EAP-TLS offre il massimo livello di sicurezza proteggendo il certificato di identità del supplicant durante il trasferimento al server di autenticazione.

PEAP con EAP-MS-CHAP-V2

PEAP unisce la facilità di configurazione di EAP-MS-CHAP-V2 con un livello di protezione extra crittografando le credenziali EAP-MS-CHAP-V2. PEAP con EAP-MS-CHAP-V2 generalmente è utilizzato negli ambienti Microsoft Active Directory.

|

PRISMAsync Print Server supporta i seguenti metodi di autenticazione: PEAP con EAP-TLS, PEAP con EAP-MS-CHAP-V2 e EAP-TLS. |

Tutti i metodi di autenticazione richiedono che i certificati CA attendibili del server di autenticazione siano disponibili nel supplicant.

EAP-TLS richiede un certificato di identità valido del supplicant che viene mappato a un account utente o computer nel server directory LDAP (Active Directory Domain Services (AD DS)).

Quando il certificato di identità si riferisce a un computer, il campo Subject Alternative Name (SubjectAltName) nel certificato deve contenere il Fully Qualified Domain Name (FQDN) del client.

Quando il certificato di identità si riferisce a un utente, il campo Subject Alternative Name (SubjectAltName) nel certificato deve contenere il User Principal Name (UPN).

EAP-MS-CHAP-V2 non utilizza alcun certificato di identità del supplicant.

EAP-MS-CHAP-V2 richiede un nome utente MS-CHAP-V2 e una password MS-CHAP-V2 che si configura in Settings Editor. |

È possibile avviare un'autenticazione IEEE 802.1X da autenticatore (lo switch) o dal supplicant. Quando l'autenticatore rileva un collegamento alla porta, invia un messaggio al supplicant.

Solitamente non è necessario effettuare nuovamente l'autenticazione di un punto finale precedentemente autenticato che rimane connesso alla rete. Dopo una corretta autenticazione IEEE 802.1X, la porta rimane aperta fino a quando viene terminata la connessione, ad esempio quando il collegamento fisico è interrotto. Fino a quando il collegamento fisico viene mantenuto, il punto finale autenticato rimane connesso alla porta.