Une imprimante PRISMAsync Print Server peut fonctionner dans un Local Area Network (LAN) protégé par IEEE 802.1X. La norme 802.1X offre la possibilité d’accepter ou de refuser une connexion réseau basée sur l’identité d’un point de terminaison. Ce point de terminaison peut être un utilisateur, un périphérique ou une application. Tant que le point de terminaison n’a pas été identifié et vérifié, l’accès aux autres points de terminaison du réseau protégé n’est pas possible.

La sécurité IEEE 802.1X est basée sur l’état des ports Local Area Network (LAN) des clients. Un port Local Area Network (LAN) IEEE 802.1X configurable peut être activé ou désactivé de manière dynamique. Les résultats du processus d’authentification IEEE 802.1X déterminent si le port sera activé ou désactivé.

Le texte encadré dans cette rubrique décrit l'implémentation d'IEEE 802.1X de PRISMAsync Print Server.

La norme IEEE 802.1X permet de distinguer les composants suivants : demandeur, authentificateur et serveur d'authentification.

Demandeur

Le client, par exemple, PRISMAsync Print Server, qui demande l’accès au Local Area Network (LAN) et répond aux demandes de l’authentificateur.

Authentificateur

L’authentificateur est un commutateur ou un routeur qui contrôle l’accès physique au réseau. L’accès est basé sur l’état de l’authentification du client. L’authentification est effectuée par le serveur d’authentification. Le serveur d’authentification est le serveur RADIUS (Remote Authentication Dial-In User Service) dans Windows Server.

Serveur d'authentification

Le serveur d’authentification vérifie l’identité du demandeur. La norme de l'industrie du serveur d'authentification est un serveur RADIUS. Le Network Policy Server (NPS) est un service inclus dans Windows Server. Il agit comme un serveur RADIUS pour authentifier des clients auprès d'Active Directory. Le serveur RADIUS indique à l’authentificateur que le client est autorisé pour accéder au réseau local.

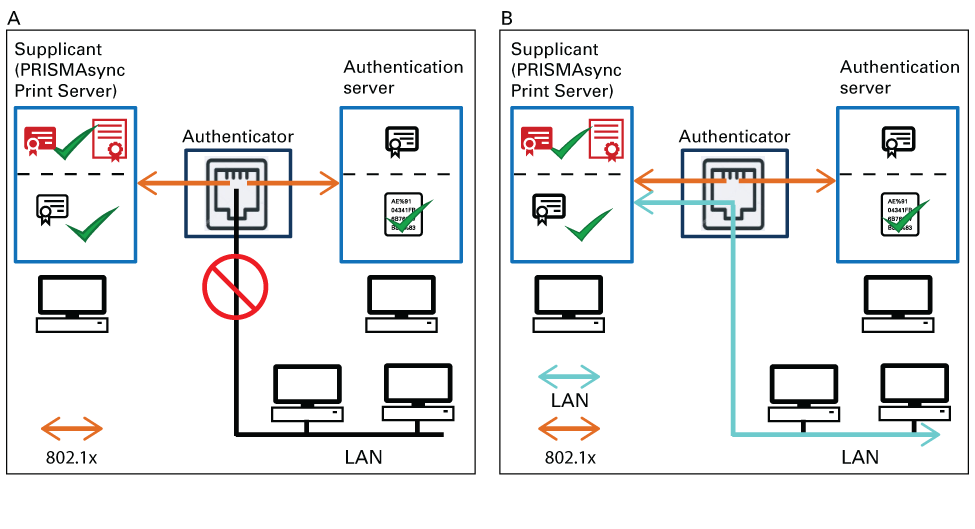

Composants IEEE 802.1X et leurs tâches

Composants IEEE 802.1X et leurs tâchesLe schéma est un simple aperçu du fonctionnement de IEEE 802.1X.

A. Avant l’authentification du port, l’identité du demandeur, par exemple, PRISMAsync Print Server, est inconnu et tout le trafic de données sur le côté protégé du réseau est bloqué. La communication IEEE 802.1X permet l'échange d'informations d’identité, telles que des certificats d’identité, ainsi que la négociation des protocoles et des méthodes d’authentification utilisés.

B. Après l’authentification du port, le trafic sur le côté protégé du réseau est possible.

|

PRISMAsync Print Server utilise Windows 10 client pour agir en tant que demandeur et prend en charge Windows Server 2016 en tant que serveur d’authentification (serveur RADIUS). |

En règle générale, IEEE 802.1X utilise Extensible Authentication Protocol (EAP) pour négocier la méthode d’authentification du demandeur et le serveur d’authentification. Le demandeur peut utiliser un certificat, une carte à puce ou des informations d’identification pour s'identifier.

EAP collabore avec des protocoles d’authentification supplémentaires, tels que Transport Layer Security (TLS) et Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2).

EAP-TLS

EAP-TLS est utilisé dans des environnements de sécurité basés sur des certificats. Il fournit la méthode d'authentification et de détermination de clé la plus puissante. EAP-TLS exige que le demandeur ait un certificat d'identité.

EAP-MS-CHAP-V2

EAP-MS-CHAP-V2 est une méthode d'authentification mutuelle qui prend en charge l'authentification de point de terminaison basée sur un mot de passe.

Tous les serveurs d'authentification, les demandeurs et les serveurs d'annuaire LDAP ne prennent pas en charge toutes les méthodes d'authentification.

|

PRISMAsync Print Server prend en charge : EAP-TLS et EAP-MS-CHAP-V2. |

Protected EAP (PEAP) est un protocole qui augmente la sécurité de EAP-TLS et de EAP-MS-CHAP-V2.

PEAP crée un canal crypté au cours de la deuxième partie du processus de négociation de EAP. À l'intérieur de ce canal sécurisé, une nouvelle négociation EAP a lieu afin d'authentifier le demandeur.

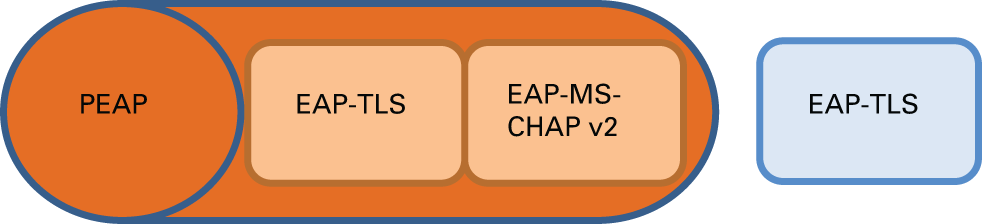

PEAP

PEAPPEAP avec EAP-TLS

PEAP avec EAP-TLS fournit le plus haut niveau de sécurité en protégeant le certificat d'identité du demandeur lors du transfert vers le serveur d'authentification.

PEAP avec EAP-MS-CHAP-V2

PEAP associe le facile à configurer EAP-MS-CHAP-V2 à un niveau de sécurité supplémentaire en chiffrant les informations d'identification d'EAP-MS-CHAP-V2. PEAP avec EAP-MS-CHAP-V2 est généralement utilisé dans les environnements Microsoft Active Directory.

|

PRISMAsync Print Server prend en charge les méthodes d’authentification suivantes : PEAP avec EAP-TLS, PEAP avec EAP-MS-CHAP-V2 et EAP-TLS. |

Toutes les méthodes d'authentification exigent que les certificats de l'autorité de certification (CA) approuvés du serveur d'authentification soient disponibles sur le demandeur.

EAP-TLS requiert un certificat d'identité valide du demandeur qui est mappé sur un compte d'utilisateur ou un compte d'ordinateur sur le serveur d'annuaire LDAP (Active Directory Domain Services (AD DS)).

Lorsque le certificat d’identité fait référence à un ordinateur, le champ Subject Alternative Name (SubjectAltName) dans le certificat doit contenir le Fully Qualified Domain Name (FQDN) du client.

Lorsque le certificat d’identité fait référence à un utilisateur le champ Subject Alternative Name (SubjectAltName) dans le certificat doit contenir le User Principal Name (UPN).

EAP-MS-CHAP-V2 n’utilise pas le certificat d’identité du demandeur.

EAP-MS-CHAP-V2 exige un nom d'utilisateur MS-CHAP-V2 et un mot de passe MS-CHAP-V2 que vous pouvez configurer dans l'outil Settings Editor. |

Une authentification IEEE 802.1X peut être lancée soit par l’authentificateur (le commutateur) ou le demandeur. Lorsque l'authentificateur détecte un lien jusqu'au port, il envoie un message au demandeur.

Il n'est généralement pas nécessaire de réauthentifier un point de terminaison authentifié précédemment qui reste connecté au réseau. Après une authentification IEEE 802.1X réussie, le port reste ouvert jusqu'à ce que la connexion soit terminée, par exemple lorsque le lien physique indique un état hors service. Tant que le lien physique est maintenu, le point de terminaison authentifié reste connecté au port.