Una impresora PRISMAsync Print Server puede trabajar en una Local Area Network (LAN) protegida mediante IEEE 802.1X. El estándar 802.1X brinda la posibilidad de aceptar o rechazar una conexión de red en función de la identidad de un extremo. Este extremo puede ser un usuario, un dispositivo o una aplicación. Si el extremo no se puede identificar y verificar, no podrá acceder a otros extremos de la red protegida.

La seguridad de IEEE 802.1X depende del estado de los puertos de Local Area Network (LAN) de los clientes. Los puertos de una Local Area Network (LAN) configurable mediante IEEE 802.1X pueden activarse y desactivarse de forma dinámica. Por tanto, el proceso de autenticación IEEE 802.1X es el que determinará si el puerto se va a activar o no.

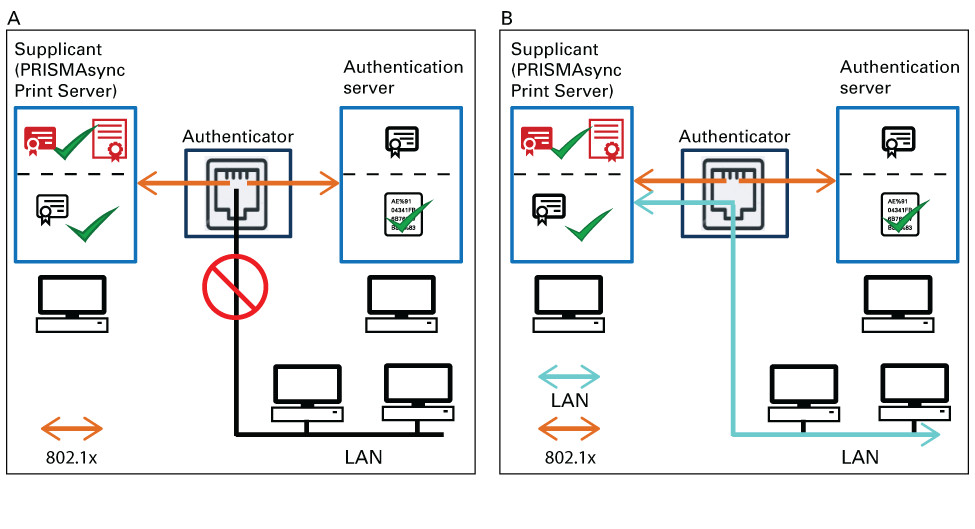

En los recuadros de este tema, se describe la implementación de IEEE 802.1X en PRISMAsync Print Server.

El estándar IEEE 802.1X diferencia los siguientes componentes: suplicante, autenticador y servidor de autenticación.

Suplicante

Cliente (por ejemplo, PRISMAsync Print Server) que solicita acceso a la Local Area Network (LAN) y responde a las solicitudes del autenticador.

Autenticador

El autenticador es un conmutador o enrutador que controla el acceso físico a la red. El acceso se basa en el estado de autenticación del cliente. La autenticación se realiza en el servidor de autenticación. El servidor de autenticación es el servidor RADIUS (Remote Authentication Dial-In User Service) de Windows Server.

Servidor de autenticación

El servidor de autenticación comprueba la identidad del suplicante. El estándar del sector para este tipo de servidores es un servidor RADIUS. Network Policy Server (NPS) es un servicio incluido en Windows Server. Actúa como un servidor RADIUS a la hora de autenticar clientes en Active Directory. El servidor RADIUS informa al autenticador de que el cliente tiene autorización para acceder a la red local.

Componentes de IEEE 802.1X y sus tareas

Componentes de IEEE 802.1X y sus tareasEl esquema contiene una descripción simplificada del funcionamiento de IEEE 802.1X.

A. Antes de autenticar el puerto, no se conoce la identidad del suplicante (por ejemplo, PRISMAsync Print Server) y se bloquea todo el tráfico de datos dirigido a la parte protegida de la red. La comunicación con IEEE 802.1X permite el intercambio de información sobre la identidad (por ejemplo, certificados de identidad) y la negociación de los protocolos y los métodos de autenticación utilizados.

B. Una vez que se autentica el puerto, se permite el tráfico a la parte protegida de la red.

|

PRISMAsync Print Server utiliza Windows 10 client como suplicante y admite Windows Server 2016 como servidor de autenticación (servidor RADIUS). |

En general, IEEE 802.1X utiliza Extensible Authentication Protocol (EAP) para negociar el método de autenticación del suplicante y el servidor de autenticación. El suplicante puede utilizar un certificado, una tarjeta inteligente o credenciales para realizar la identificación.

EAP colabora con otros protocolos de autenticación, como Transport Layer Security (TLS) y Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2).

EAP-TLS

EAP-TLS se utiliza en entornos de seguridad basados en certificados. Constituye el método de autenticación y determinación de claves más seguro. EAP-TLS requiere que el suplicante tenga un certificado de identidad.

EAP-MS-CHAP-V2

EAP-MS-CHAP-V2 es un método de autenticación mutua que admite la autenticación de extremos basada en contraseñas.

Algunos servidores de autenticación, suplicantes y servidores de directorios LDAP no admiten todos los métodos de autenticación.

|

PRISMAsync Print Server admite: EAP-TLS y EAP-MS-CHAP-V2. |

Protected EAP (PEAP) es un protocolo que aumenta la seguridad de EAP-TLS y EAP-MS-CHAP-V2.

PEAP genera un canal cifrado durante la segunda parte del proceso de negociación de EAP. En este canal seguro, se inicia una nueva negociación de EAP para autenticar al suplicante.

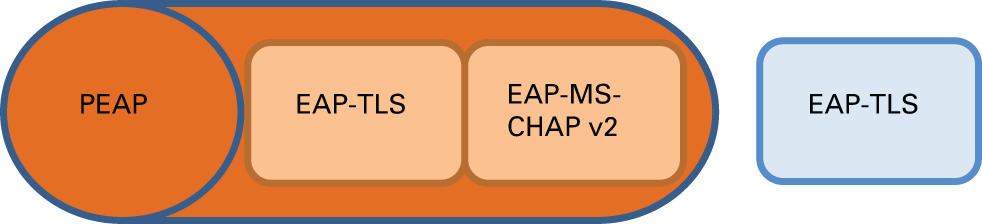

PEAP

PEAPPEAP con EAP-TLS

PEAP con EAP-TLS proporciona el mayor nivel de seguridad, ya que protege el certificado de identidad del suplicante durante la transferencia al servidor de autenticación.

PEAP con EAP-MS-CHAP-V2

PEAP combina la facilidad de configurar EAP-MS-CHAP-V2 con un nivel de seguridad adicional a través del cifrado de las credenciales de EAP-MS-CHAP-V2. PEAP con EAP-MS-CHAP-V2 suele utilizarse en entornos de Microsoft Active Directory.

|

PRISMAsync Print Server admite los siguientes métodos de autenticación: PEAP con EAP-TLS, PEAP con EAP-MS-CHAP-V2 y EAP-TLS. |

Todos los métodos de autenticación requieren que haya certificados de CA de confianza del servidor de autenticación disponibles en el suplicante.

EAP-TLS necesita un certificado de identidad válido del suplicante que esté asignado a una cuenta de usuario o a una cuenta de equipo en el servidor de directorio LDAP (Active Directory Domain Services (AD DS)).

Si el certificado de identidad hace referencia a un equipo, el campo Subject Alternative Name (SubjectAltName) del certificado debe incluir el Fully Qualified Domain Name (FQDN) del cliente.

Si el certificado de identidad hace referencia a un usuario, el campo Subject Alternative Name (SubjectAltName) del certificado debe incluir el User Principal Name (UPN).

EAP-MS-CHAP-V2 no utiliza un certificado de identidad del suplicante.

EAP-MS-CHAP-V2 necesita un nombre de usuario de MS-CHAP-V2 y una contraseña de MS-CHAP-V2, que se configuran en Settings Editor. |

La autenticación IEEE 802.1X puede iniciarla el autenticador (conmutador) o el suplicante. Cuando el autenticador detecta un vínculo hacia el puerto, envía un mensaje al suplicante.

Normalmente, no es necesario volver a autenticar los extremo autenticados que siguen conectados a la red. Una vez que la autenticación IEEE 802.1X se ha realizado correctamente, el puerto permanece abierto hasta que finaliza la conexión; por ejemplo, cuando el vínculo físico muestra el estado de desconexión. Mientras se mantenga el vínculo físico, el extremo autenticado permanecerá conectado al puerto.