Ein PRISMAsync Print Server-Drucker kann in einem Local Area Network (LAN) durch IEEE 802.1X geschützt fungieren. Der 802.1X-Standard bietet die Möglichkeit, eine Netzwerkverbindung basierend auf der Identität eines Endpunkts zu akzeptieren oder zu verweigern. Der Endpunkt kann ein Benutzer, ein Gerät oder eine Anwendung sein. Solange der Endpunkt nicht identifiziert und verifiziert wurde, kann auf andere Endpunkte des geschützten Netzwerks nicht zugegriffen werden.

Die IEEE 802.1X-Sicherheit hängt vom Status der Local Area Network (LAN)-Anschlüsse der Clients ab. Ein IEEE 802.1X-konfigurierbarer Local Area Network (LAN)-Anschluss kann dynamisch aktiviert oder deaktiviert werden. Die Ergebnisse des IEEE 802.1X-Authentifizierungsprozesses bestimmen, ob der Anschluss aktiviert wird oder nicht.

Umrandeter Text in diesem Thema beschreibt die IEEE 802.1X-Implementierung von PRISMAsync Print Server.

Der IEEE 802.1X-Standard unterscheidet die folgenden Komponenten: Antragsteller (supplicant), Authentifikator (Authenticator) und Authentifizierungsserver (authentication server).

Antragsteller (supplicant)

Der Client, zum Beispiel PRISMAsync Print Server, der Zugriff auf das Local Area Network (LAN) anfordert und auf Anforderungen des Authentifikators antwortet.

Authentifikator (authenticator)

Beim Authentifikator handelt es sich um einen Schalter oder Router, der den physischen Zugriff auf das Netzwerk steuert. Der Zugriff hängt vom Authentifizierungsstatus des Clients ab. Die Authentifizierung wird vom Authentifizierungsserver durchgeführt. Der Authentifizierungsserver ist der RADIUS (Remote Authentication Dial-In User Service)-Server unter Windows Server.

Authentifizierungsserver (authentication server)

Der Authentifizierungsserver wird dazu verwendet, um die Identität des Antragstellers zu überprüfen. Der Industriestandard des Authentifizierungsservers ist ein RADIUS-Server. Der Network Policy Server (NPS) ist ein in Windows Server enthaltener Dienst. Er fungiert als ein RADIUS-Server, um Clients gegen Active Directory zu authentifizieren. Der RADIUS-Server informiert den Authentifikator, dass der Client berechtigt ist, um auf das lokale Netzwerk zuzugreifen.

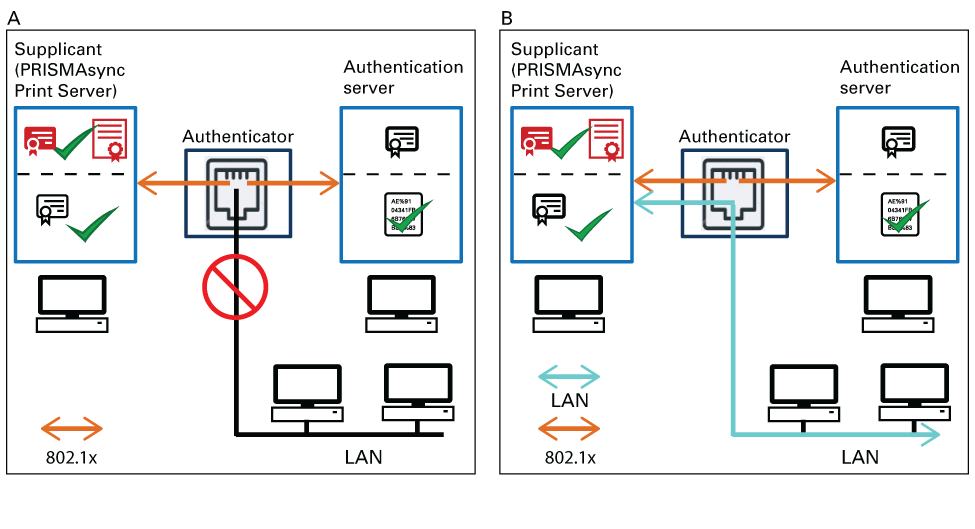

Die IEEE 802.1X-Komponenten und ihre Aufgaben

Die IEEE 802.1X-Komponenten und ihre AufgabenDas Schema bietet eine einfache Übersicht über die Funktionsweise von IEEE 802.1X.

A. Vor der Authentifizierung des Anschlusses ist die Identität des Antragstellers, beispielsweise PRISMAsync Print Server, unbekannt und der gesamte Datenverkehr zur geschützten Seite des Netzwerks ist blockiert. Die IEEE 802.1X-Kommunikation ermöglicht den Austausch von Identitätsinformationen wie Identitätszertifikaten und die Aushandlung der verwendeten Protokolle und Authentifizierungsmethoden.

B. Nach der Authentifizierung des Anschlusses ist der Verkehr zur geschützten Seite des Netzwerks möglich.

|

PRISMAsync Print Server verwendet Windows 10 client, um als Antragsteller zu fungieren und unterstützt Windows Server 2016 als Authentifizierungsserver (RADIUS-Server). |

Im Allgemeinen verwendet IEEE 802.1X Extensible Authentication Protocol (EAP), um die Authentifizierungsmethode des Antragstellers und des Authentifizierungsservers auszuhandeln. Der Antragsteller kann ein Zertifikat, eine Smart-Card oder Anmeldeinformationen zur Identifizierung verwenden.

EAP arbeitet mit zusätzlichen Authentifizierungsprotokollen wie Transport Layer Security (TLS) und Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2) zusammen.

EAP-TLS

EAP-TLS wird in zertifikatsbasierten Sicherheitsumgebungen verwendet. Es bietet die stärkste Authentifizierungs- und wichtigste Bestimmungsmethode. EAP-TLS setzt voraus, dass der Antragsteller über ein Identitätszertifikat verfügt.

EAP-MS-CHAP-V2

Bei EAP-MS-CHAP-V2 handelt es sich um eine gegenseitige Authentifizierungsmethode, die passwortbasierte Endpunktauthentifizierung unterstützt.

Nicht alle Authentifizierungsserver, Antragsteller und LDAP-Verzeichnisserver unterstützen alle Authentifizierungsmethoden.

|

PRISMAsync Print Server unterstützt: EAP-TLS und EAP-MS-CHAP-V2. |

Protected EAP (PEAP) ist ein Protokoll, das die Sicherheit von EAP-TLS und EAP-MS-CHAP-V2 erhöht.

PEAP erstellt während des zweiten Teils des EAP-Aushandlungsprozesses einen verschlüsselten Kanal. Innerhalb dieses sicheren Kanals findet eine neue EAP-Aushandlung statt, um den Antragsteller zu authentifizieren.

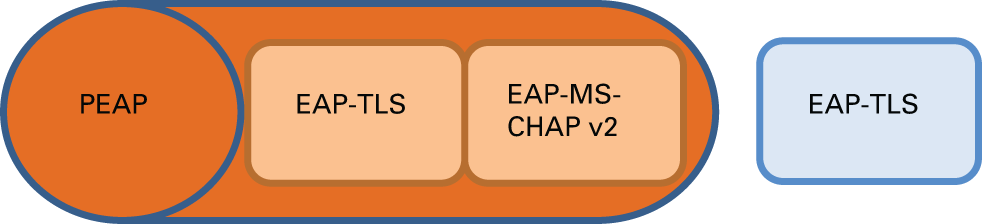

PEAP

PEAPPEAP mit EAP-TLS

PEAP mit EAP-TLS bietet die höchste Sicherheitsstufe, indem das Identitätszertifikat des Antragstellers während der Übertragung zum Authentifizierungsserver geschützt wird.

PEAP mit EAP-MS-CHAP-V2

PEAP kombiniert die einfach zu konfigurierende EAP-MS-CHAP-V2 mit einer zusätzlichen Sicherheitsstufe, indem die EAP-MS-CHAP-V2-Anmeldeinformationen verschlüsselt werden. PEAP mit EAP-MS-CHAP-V2 wird im Allgemeinen in Microsoft Active Directory-Umgebungen verwendet.

|

PRISMAsync Print Server unterstützt die folgenden Authentifizierungsmethoden: PEAP mit EAP-TLS, PEAP mit EAP-MS-CHAP-V2, und EAP-TLS. |

Alle Authentifizierungsmethoden setzen voraus, dass die vertrauenswürdigen CA-Zertifikate des Authentifizierungsservers beim Antragsteller verfügbar sind.

EAP-TLS erfordert ein gültiges Identitätszertifikat des Antragstellers, das einem Benutzerkonto oder einem Computerkonto auf dem LDAP-Verzeichnisserver zugeordnet ist (Active Directory Domain Services (AD DS)).

Wenn sich das Identitätszertifikat auf einen Computer bezieht, muss das Feld Subject Alternative Name (SubjectAltName) im Zertifikat den Fully Qualified Domain Name (FQDN) (FQDN – Vollqualifizierter Domänenname) des Clients enthalten.

Wenn sich das Identitätszertifikat auf einen Benutzer bezieht, muss das Feld Subject Alternative Name (SubjectAltName) im Zertifikat den User Principal Name (UPN) enthalten.

EAP-MS-CHAP-V2 verwendet kein Identitätszertifikat des Antragstellers.

EAP-MS-CHAP-V2 erfordert einen MS-CHAP-V2-Benutzernamen und ein MMS-CHAP-V2-Passwort, das Sie im Settings Editor konfigurieren. |

Eine IEEE 802.1X-Authentifizierung kann entweder vom Authentifikator (dem Schalter) oder vom Antragsteller initiiert werden. Wenn der Authentifikator eine Verbindung zum Anschluss erkennt, sendet er eine Nachricht an den Antragsteller.

Es ist normalerweise nicht erforderlich, einen zuvor authentifizierten Endpunkt, der mit dem Netzwerk verbunden ist, erneut zu authentifizieren. Nach erfolgreicher IEEE 802.1X-Authentifizierung bleibt der Anschluss geöffnet, bis die Verbindung beendet wird, beispielsweise wenn die physische Verbindung einen ausgeschalteten Zustand aufweist. Solange die physische Verbindung aufrechterhalten wird, bleibt der authentifizierte Endpunkt mit dem Anschluss verbunden.