Tiskárna na bázi serveru PRISMAsync Print Server může pracovat v síti Local Area Network (LAN) se zabezpečením IEEE 802.1X. Standard 802.1X poskytuje možnost přijmout nebo zamítnout síťové připojení na základě identity koncového bodu. Tento koncový bod může být uživatel, zařízení nebo aplikace. Dokud není koncový bod identifikován a ověřen, přístup k ostatním koncovým bodům chráněné sítě není možný.

Zabezpečení IEEE 802.1X je založeno na stavu portů Local Area Network (LAN) jednotlivých klientů. Konfigurovatelný port Local Area Network (LAN) pro IEEE 802.1X lze dynamicky povolit nebo zakázat. Výsledky procesu ověřování IEEE 802.1X určují, zda port bude či nebude povolen.

Text v rámečku v tomto tématu popisuje implementaci IEEE 802.1X serveru PRISMAsync Print Server.

Standard IEEE 802.1X rozlišuje mezi následujícími součástmi: žadatel, ověřovací data a ověřovací server.

Žadatel

Klient, například PRISMAsync Print Server, který požaduje přístup k síti Local Area Network (LAN) a reaguje na požadavky ověřovače.

Ověřovač

Ověřovač je přepínač nebo směrovač, který řídí fyzický přístup k síti. Přístup závisí na stavu ověření klientu. Ověřování provádí ověřovací server. Ověřovací server je server RADIUS (Remote Authentication Dial-In User Service), který je součástí systému Windows Server.

Ověřovací server

Ověřovací server ověřuje identitu žadatele. Průmyslový standard ověřovacího serveru je server RADIUS. Network Policy Server (NPS) je služba, která je součástí systému Windows Server. Funguje jako server RADIUS pro ověřování klientů pomocí služby Active Directory. Server RADIUS informuje ověřovač, že klient je oprávněn pro přístup k místní síti.

Součásti IEEE 802.1X a jejich úlohy

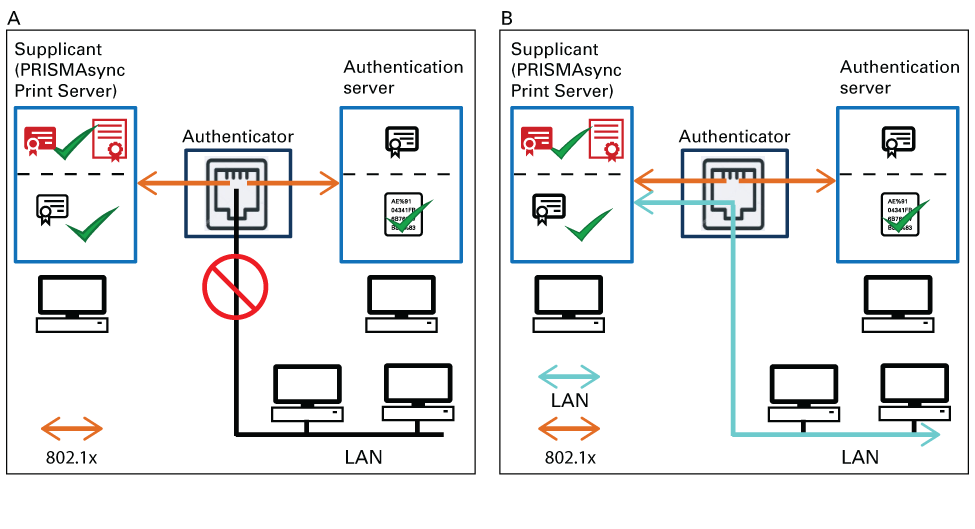

Součásti IEEE 802.1X a jejich úlohyNásledující schéma představuje jednoduchý přehled, jak funguje IEEE 802.1X.

A. Před ověřením portu není známa identita žadatele (například serveru PRISMAsync Print Server) a je blokován přenos veškerých dat do chráněné části sítě. Komunikace IEEE 802.1X umožňuje výměnu informací o identitě, například certifikátů identity, a vyjednávání použitých protokolů a metod ověřování.

B. Po ověření portu lze do chráněné části sítě přenést data.

|

Aby server PRISMAsync Print Server fungoval jako žadatel, používá Windows 10 client a jako ověřovací server podporuje Windows Server 2016 (server RADIUS). |

Pro vyjednávání o metodě ověřování žadatele a ověřovacího serveru používá standard IEEE 802.1X obvykle protokol Extensible Authentication Protocol (EAP). Žadatel může k identifikaci použít certifikát, čipovou kartu nebo pověření.

EAP spolupracuje s dalšími protokoly ověřování, jako Transport Layer Security (TLS) a Microsoft Challenge Handshake Authentication Protocol version 2 (MS-CHAP-V2).

EAP-TLS

Protokol EAP-TLS používají prostředí zabezpečená pomocí certifikátů a představuje nejúčinnější metodu ověřování a určování klíčů. EAP-TLS vyžaduje, aby měl žadatel certifikát identity.

EAP-MS-CHAP-V2

EAP-MS-CHAP-V2 představuje metodu vzájemného ověřování, která podporuje ověřování koncového bodu pomocí hesla.

Ne všechny ověřovací servery, žadatelé a adresářové servery LDAP podporují všechny metody ověřování.

|

PRISMAsync Print Server podporuje: EAP-TLS a EAP-MS-CHAP-V2. |

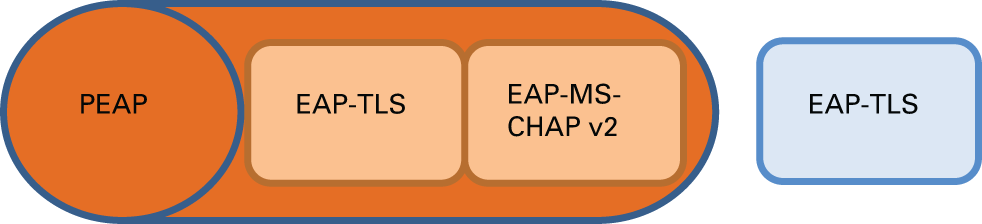

Protected EAP (PEAP) je protokol, který zvyšuje zabezpečení EAP-TLS a EAP-MS-CHAP-V2.

PEAP vytváří během druhé části procesu vyjednávání EAP šifrovaný kanál. Uvnitř tohoto zabezpečeného kanálu probíhá nové vyjednávání EAP ohledně ověření žadatele.

PEAP

PEAPPEAP s EAP-TLS

PEAP s EAP-TLS poskytuje nejvyšší úroveň zabezpečení díky ochraně certifikátu identity žadatele, kterou poskytuje během jeho přenosu na ověřovací server.

PEAP s EAP-MS-CHAP-V2

PEAP kombinuje jednoduchost konfigurace EAP-MS-CHAP-V2 s větší úrovní zabezpečení prostřednictvím šifrování pověření EAP-MS-CHAP-V2. PEAP s EAP-MS-CHAP-V2 se běžně používá v prostředích Microsoft Active Directory.

|

PRISMAsync Print Server podporuje následující metody ověřování: PEAP s EAP-TLS, PEAP s EAP-MS-CHAP-V2 a EAP-TLS. |

Všechny metody ověřování vyžadují u žadatele přítomnost důvěryhodných certifikátů CA ověřovacího serveru.

EAP-TLS vyžaduje platný certifikát identity žadatele, který je mapován na uživatelský nebo účet počítače na adresářovém serveru LDAP (Active Directory Domain Services (AD DS)).

Pokud certifikát identity odkazuje na počítač, pole Subject Alternative Name (SubjectAltName) v certifikátu musí obsahovat Fully Qualified Domain Name (FQDN) daného klientu.

Pokud certifikát identity odkazuje na uživatele, pole Subject Alternative Name (SubjectAltName) v certifikátu musí obsahovat User Principal Name (UPN).

EAP-MS-CHAP-V2 nepoužívá certifikát identity žadatele.

EAP-MS-CHAP-V2 vyžaduje uživatelské jméno MS-CHAP-V2 a heslo MS-CHAP-V2, které nakonfigurujete v aplikaci Settings Editor. |

Ověřování IEEE 802.1X lze inicializovat buď prostřednictvím ověřovače (přepínače) nebo žadatele. Když ověřovač rozpozná připojení k portu, odešle žadateli zprávu.

Obvykle není třeba znovu ověřovat již dříve ověřený koncový bod, který zůstává připojen k síti. Po úspěšném ověření IEEE 802.1X zůstává port otevřený, dokud není připojení ukončeno, například není funkční fyzické propojení. Dokud je udržováno fyzické propojení, ověřený koncový bod zůstává připojen k portu.