Internet Protocol security (IPsec) 是一组相关协议,用于在 IP 数据包级别设置安全通信。想要建立 IPsec 连接的主机使用特定的协商方法。主机就密钥交换、加密算法和身份验证方法进行协商。

PRISMAsync Print Server 可以使用 IPsec 进行主机身份验证、数据身份验证和数据加密。对于主机到主机的通信,PRISMAsync Print Server 提供 IPsec 选项,用于配置对被视为受信任的网络位置的可扩展访问。

本主题介绍了 IPsec 的主要组件。框中的文本描述了 PRISMAsync Print Server 的 IPsec 实施。

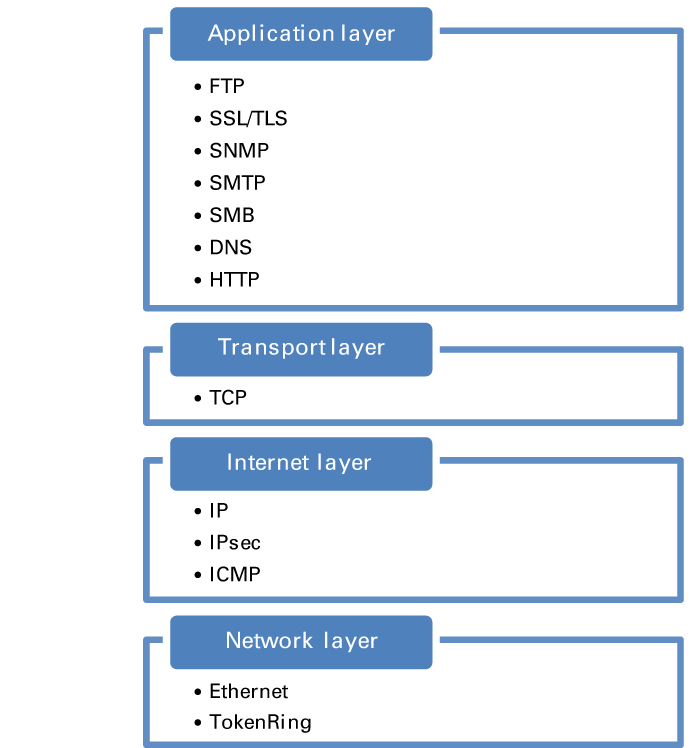

TCP/IP 协议可以映射到一个称为 DARPA 模型的四层概念模型中。四个层是:应用程序、传输、Internet、网络。DARPA 模型的层与 Open Systems Interconnection (OSI) 模型的一个或多个层对应。IPsec集成在 Internet 层中,它为应用程序层的许多协议提供了安全性。

Open Systems Interconnection (OSI) 型号

Open Systems Interconnection (OSI) 型号主机身份验证可能会通过预共享密钥或通过基于证书的身份验证发生。

在 IPsec 会话开始之前,需要在双方之间创建和存储预共享密钥。

基于证书的身份验证是一个相互过程。两个主机都需要发送它们的身份证书。

|

PRISMAsync Print Server 支持使用预共享密钥和基于证书的身份验证。 PRISMAsync Print Server 接受以下签名算法:ECDSA 256, ECDSA 384, RSA. 基于证书的身份验证可以与预共享密钥身份验证相结合。如果基于证书的身份验证不成功,则会使用预共享密钥。 您可以在 PRISMAsync Print Server IPsec 规则中选择主机身份验证方法。 |

Diffie-Hellman (DH) exchange 允许两个主机计算相同的密钥,而不通过公共链接发送密钥值。共享密钥对所有以下通信进行加密。

作为协商的一部分,主机必须商定 Diffie-Hellman 组。Diffie-Hellman 组确定共享密钥的强度。更高的 Diffie-Hellman 组数字更安全,但需要更多的额外资源来计算密钥。

|

PRISMAsync Print Server 使用 Diffie-Hellman 完成加密算法。PRISMAsync 支持:DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec 可以使用两个安全协议:

Authentication Header (AH),它包含用于验证 IP 数据包源(数据源身份验证)并验证内容完整性(数据身份验证)的算法。

Encapsulating Security Payload (ESP),它包含用于确保隐私(加密)和内容完整性(数据身份验证)的算法。

|

PRISMAsync Print Server 仅使用 Encapsulating Security Payload (ESP)。 |

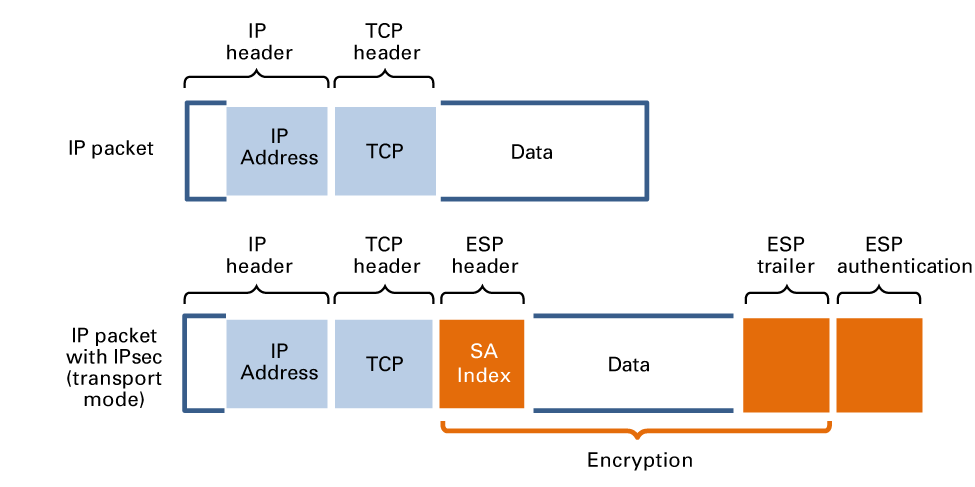

ESP 加密 IP 数据包数据(有效负载),而不是目标的 IP 地址。ESP 封装具有ESP 标题页和尾页 的原始 IP 有效负载。每个 IPsec 数据包都有唯一的 SA 索引 (SAI),它是指已商定的安全协会 (SA)。接收者使用 SA 索引查找属于此 IP 数据包的 SA。两个主机使用相同的密钥来加密和解密 IP 有效负载。

不带和带 ESP 加密的 IP 数据包

不带和带 ESP 加密的 IP 数据包IPsec 可以在两种模式下运行以加密 IP 数据包:传输模式和通道模式。在传输模式中,只有 IP 有效负载被加密。通道模式通常用于通道是通过 Internet 建立的以及整个 IP 数据包将被加密的 VPN 。

|

PRISMAsync Print Server 仅使用传输模式。 |

Network address translation (NAT) 是一种在传输过程中修改 IP 数据包的 IP 地址信息的方法。当 IP 地址信息被 NAT 更改后,SA 不包含对目标 IP 地址的正确引用。因此,IPsec 将丢弃 IP 数据包。

Network Address Translation-Traversal (NAT-T) 可以检测到链路上是否有一个或多个 NAT 设备。在这种情况下,NAT-T 将 IP 数据包封装为额外的层,以便地址转换不会导致数据包丢失。

|

通过 PRISMAsync Print Server,您可以以两种方式启用 NAT-T:当远程端点在 NAT 设备后面时,使用 NAT-T。或者,当两个端点在 NAT 设备后面时,使用 NAT-T。 |

密钥的分发和管理对于成功使用 IPsec 非常重要。IPsec 使用 Internet Key Exchange (IKE) 协议就密钥的使用和自动生成密钥进行协商。

|

PRISMAsync Print Server 使用 Internet Key Exchange (IKE) 和 Authenticated Internet Protocol (AuthIP) 密钥模块。您可以在 PRISMAsync Print Server IPsec 规则中选择密钥模块。 |

IPsec 的建立方式是在协商过程的两个阶段中确定的。每个主机都将协商结果存储在自己的 Security Association (SA) 中,这是一组参数,用于描述已商定的即将到来的 IPsec 通信链路。

阶段 1

两个主机协商如何保护初始通信。阶段 1 SA 建立了一个安全链路,初始通信会在该链接中运行。

阶段 1 协商可以在主要模式或主动模式下进行。

|

PRISMAsync Print Server 仅支持 Main mode。 |

主要模式的阶段 1 协商如下:

加密:商定在阶段 1 将使用哪些算法。

身份验证:商定在阶段 1 将使用哪些算法。

安全协议:商定使用什么安全协议。

密钥交换:商定将使用什么 Diffie-Hellman (DH) 组。

主机身份验证:商定将使用哪些身份验证方法对主机进行身份验证。

|

因为 PRISMAsync Print Server 仅支持 ESP,所以 PRISMAsync Print Server 不协商安全协议。 |

已协商的信息存储在 IKE SA 中。SA 反映单向通信:传入或传出。

|

PRISMAsync Print Server 使用 Windows 的 IKE SA 生存期配置:480 分钟。 |

阶段 2

阶段 2 将继续进行关于 IPsec SA 的协商。此 SA 描述在两个主机之间进行传输期间如何保护数据包。

加密:商定将使用哪些算法来加密数据包。

身份验证:商定将使用哪些算法来验证数据包的身份。

密钥交换(可选):商定 Diffie-Hellman (DH) 组将用于创建新的对称密钥,而不是使用在阶段 1 中生成的密钥。

IPsec 使用 IPsec SA 来检查传入和传出数据包是否根据协商得到保护。IPsec 处理以相同的方式共享同一 SA 的所有通信。但是,SA 被限制为生存期。

|

因为 PRISMAsync Print Server 仅支持 ESP,所以没有关于安全协议的协商。 |

|

PRISMAsync Print Server 使用 Windows 的 IKE SA 生存期配置:60 分钟。 |

加密和身份验证算法在阶段 1 和阶段 2 中使用。

|

PRISMAsync Print Server 在阶段 1 支持以下加密算法:

PRISMAsync Print Server 在阶段 2 支持以下加密算法:

PRISMAsync Print Server 在阶段 1 支持以下身份验证算法:

PRISMAsync Print Server 在阶段 2 支持以下身份验证算法:

PRISMAsync 加密算法不是可单独配置的,而是作为一个加密组。该组收集对应某种强度的加密、身份验证和 Diffie-Hellman 算法。 要配置 IPsec,您可以选择 PRISMAsync Print Server 接受的最小级别算法强度。

|