Internet Protocol security (IPsec) är en uppsättning relaterade protokoll för att upprätta säker kommunikation på IP-paketnivå. Värdarna som vill upprätta en IPsec-anslutning använder specifika förhandlingsmetoder. Värdarna förhandlar om nyckelutbytet, krypteringsalgoritmerna och autentiseringsmetoden.

PRISMAsync Print Server kan använda IPsec för värdautentisering, dataautentisering och datakryptering. För värd-till-värd-kommunikation tillhandahåller PRISMAsync Print Server IPsec-alternativ för att konfigurera skalbar åtkomst till nätverksplatser som betraktas som betrodda.

I det här avsnittet beskrivs huvudkomponenterna i IPsec. Den inramade texten beskriver IPsec-implementering av PRISMAsync Print Server.

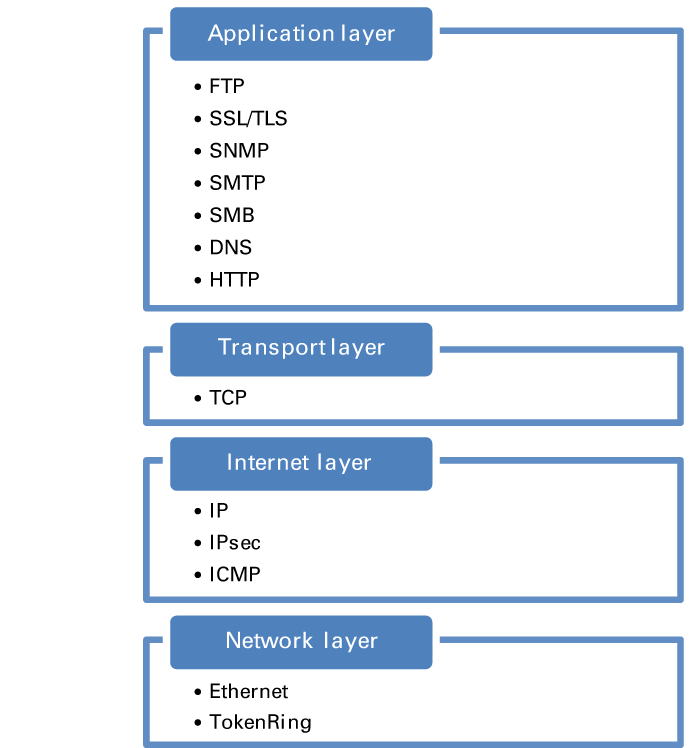

TCP/IP-protokoll kan mappas till en konceptuell modell med fyra lager som kallas DARPA-modell. De fyra lagren är: Program, transport, Internet, nätverk. Lagren i DARPA-modellen överensstämmer med ett eller flera lager i Open Systems Interconnection (OSI)-modellen. IPsec ingår i Internet-lager, där det skyddar många protokoll i programlagret.

Open Systems Interconnection (OSI)-modellen

Open Systems Interconnection (OSI)-modellenVärdautentisering kan inträffa via en på förhand delad nyckel eller via certifikatbaserad autentisering.

Den på förhand delade nyckeln måste skapas och lagras på båda sidorna innan en IPsec-session startar.

Certifikatbaserad autentisering är en ömsesidig process. Båda värdarna måste skicka identitetscertifikatet.

|

PRISMAsync Print Server stöder användning av på förhand delade nycklar och certifikatbaserad autentisering. PRISMAsync Print Server accepterar följande signeringsalgoritmer: ECDSA 256, ECDSA 384, RSA. Certifikatbaserad autentisering kan kombineras med autentiseringen av på förhand delade nycklar. Om den certifikatbaserade autentiseringen misslyckas används den på förhand delade nyckeln. Du väljer metoden för värdautentisering i en PRISMAsync Print Server IPsec-regel. |

Diffie-Hellman (DH) exchange gör det möjligt för två värdar att beräkna samma hemliga nyckel utan att skicka hemliga värden via en offentlig länk. Den delade nyckeln krypterar all följande kommunikation.

Som en del av förhandlingen måste värdarna vara överens om Diffie-Hellman-gruppen. En DH-grupp (Diffie-Hellman) avgör styrkan för den delade nyckeln. Högre Diffie-Hellman-gruppnummer är säkrare men kräver fler resurser för att beräkna nyckeln.

|

PRISMAsync Print Server använder Diffie-Hellman för nyckelkryptering. PRISMAsync stöder: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec kan använda två säkerhetsprotokoll:

Authentication Header (AH), som innehåller algoritmer för att autentisera källan för ett IP-paket (dataursprungsautentisering) och för att verifiera innehållsintegritet (dataautentisering).

Encapsulating Security Payload (ESP), som innehåller algoritmer för sekretess (kryptering) och innehållsintegritet (dataautentisering).

|

PRISMAsync Print Server använder endast Encapsulating Security Payload (ESP). |

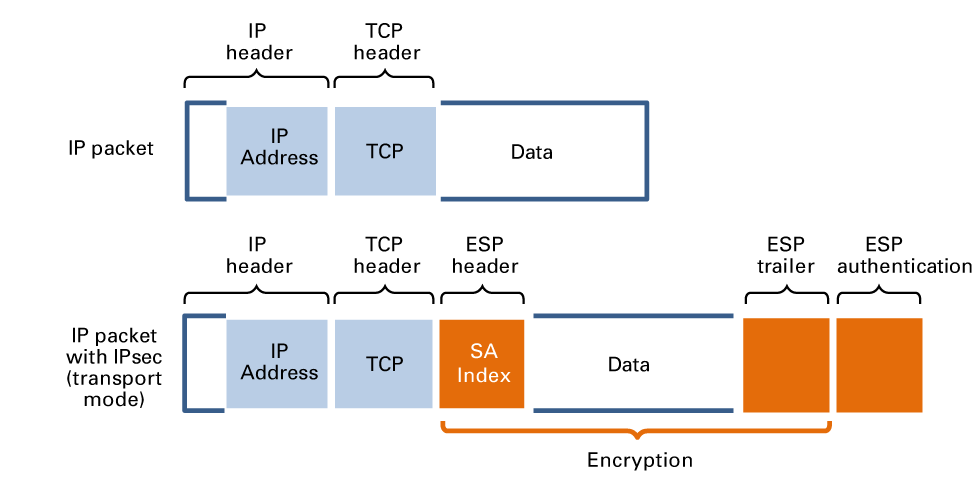

ESP krypterar IP-paketdata (nyttolasten) och inte IP-adressen för destinationen. ESP kapslar in den ursprungliga IP-lasten med ESP-huvud och -sidfot. Varje IPsec-datapaket har ett unikt SA-index (SAI) som refererar till den överenskomna säkerhetsassocieringen (SA). Mottagaren använder SA-indexet för att hitta säkerhetsassocieringen som hör till det här IP-paketet. Båda värdarna använder samma nyckel för kryptering och avkryptering av IP-lasten.

IP-paket utan och med ESP-kryptering

IP-paket utan och med ESP-krypteringIPsec kan köras i två lägen för kryptering av IP-paketet: transportläge och tunnelläge. I transportläge krypteras endast IP-lasten. Tunnelläget används normalt för VPN där en tunnel har upprättats över Internet och där hela IP-paketet krypteras.

|

PRISMAsync Print Server använder endast transportläge. |

Network address translation (NAT) är en metod för att ändra IP-adressinformation för IP-paket under överföringen. När IP-adressinformationen har ändrats av NAT, innehåller inte SA rätt referens till IP-adressen för destinationen. IPsec kommer därför att ta bort IP-paketen.

Network Address Translation-Traversal (NAT-T) kan identifiera om det finns en eller flera NAT-enheter på länken. I det fallet kapslar NAT-T in IP-datapaketet med ett extra lager så att adressöversättningen inte leder till förlust av datapaket.

|

Med PRISMAsync Print Server kan du aktivera NAT-T på två sätt: Använd NAT-T när fjärrslutpunkter finns bakom en NAT-enhet. Du kan även använda NAT-T om båda slutpunkterna finns bakom en NAT-enhet. |

Distributionen och hanteringen av hemliga nycklar är viktiga för att kunna använda IPsec på rätt sätt. IPsec använder Internet Key Exchange (IKE)-protokollet för att förhandla om användningen av nycklar och för att automatiskt generera hemliga nycklar.

|

PRISMAsync Print Server använder nyckelmodulerna Internet Key Exchange (IKE) och Authenticated Internet Protocol (AuthIP). Du kan välja nyckelmodulen i en PRISMAsync Print Server IPsec-regel. |

Hur IPsec upprättas avgörs under de två faserna i förhandlingsprocessen. Varje värd lagrar resultaten av förhandlingarna i sin egen Security Association (SA), vilket är en uppsättning parametrar som beskriver den kommande överenskomna IPsec-kommunikationslänken.

Fas 1

Båda värdarna förhandlar om skyddet av den ursprungliga kommunikationen. Fas 1-SA upprättar en säker länk över vilken den ursprungliga kommunikationen körs.

Fas 1-förhandlingarna kan äga rum i huvudläget eller i aggressivt läge.

|

PRISMAsync Print Server stöder endast Main mode. |

Fas 1-förhandlingarna i huvudläget är följande:

Kryptering: Komma överens om vilka algoritmer som ska användas under fas 1.

Autentisering: Komma överens om vilka algoritmer som ska användas under fas 1.

Säkerhetsprotokoll: Komma överens om vilka säkerhetsprotokoll som ska användas.

Nyckelutbyte: Komma överens om vilken Diffie-Hellman (DH)-grupp som ska användas.

Värdautentisering: Komma överens om vilka autentiseringsmetoder som ska användas för autentisering av värdarna.

|

Eftersom PRISMAsync Print Server endast har stöd för ESP förhandlar PRISMAsync Print Server inte om säkerhetsprotokollet. |

Information som har förhandlats lagras i IKE SA. SA återspeglar en envägskommunikation: Inkommande eller utgående.

|

PRISMAsync Print Server använder IKE SA-livslängdskonfiguration i Windows: 480 minuter. |

Fas 2

Fas 2 fortsätter med förhandlingen om IPsec SA. Detta SA beskriver hur datapaket skyddas under överföringen mellan två värdar.

Kryptering: Komma överens om vilka algoritmer som ska användas för kryptering av datapaket.

Autentisering: Komma överens om vilka algoritmer som ska användas för autentisering av datapaket.

Nyckelutbyte (valfritt): Komma överens om vilken Diffie-Hellman (DH)-grupp som ska användas för att skapa nya symmetriska nycklar i stället för med hjälp av nycklarna som genererades i fas 1.

IPsec använder IPsecSA för att kontrollera om inkommande och utgående paket skyddas enligt förhandlingarna. IPsec behandlar all trafik som delar samma SA på samma sätt. SA är dock begränsat till en livslängd.

|

Eftersom PRISMAsync Print Server endast har stöd för ESP finns det ingen förhandling om säkerhetsprotokollet. |

|

PRISMAsync Print Server använder IKE SA-livslängdskonfiguration i Windows: 60 minuter. |

Krypterings- och autentiseringsalgoritmer används i fas 1 och fas 2.

|

PRISMAsync Print Server stöder följande krypteringsalgoritmer i fas 1:

PRISMAsync Print Server stöder följande krypteringsalgoritmer i fas 2:

PRISMAsync Print Server har stöd för följande autentiseringsalgoritmer i fas 1:

PRISMAsync Print Server har stöd för följande autentiseringsalgoritmer i fas 2:

PRISMAsync-krypteringsalgoritmerna kan inte konfigureras separat utan i stället som en krypteringsgrupp. Gruppen samlar in krypterings-, autentiserings- och DH-algoritmer (Diffie-Hellman) som överensstämmer med en vissa styrka. För att konfigurera IPsec väljer du den minsta algoritmstyrkan som PRISMAsync Print Server accepterar:

|