Internet Protocol security (IPsec) é um conjunto de protocolos inter-relacionados para estabelecer comunicações seguras ao nível de pacote IP. Os anfitriões que pretendem estabelecer uma ligação IPsec utilizam métodos de negociação específicos. Os anfitriões negoceiam a troca de chaves, os algoritmos de encriptação e o método de autenticação.

O PRISMAsync Print Server pode utilizar o IPsec para autenticação do anfitrião, autenticação dos dados e encriptação de dados. Para comunicação entre anfitriões, o PRISMAsync Print Server faculta opções de IPsec para configurar um acesso escalável a localizações na rede que são consideradas fidedignas.

Este tópico descreve os componentes principais do IPsec. O texto em moldura descreve a implementação do IPsec do PRISMAsync Print Server.

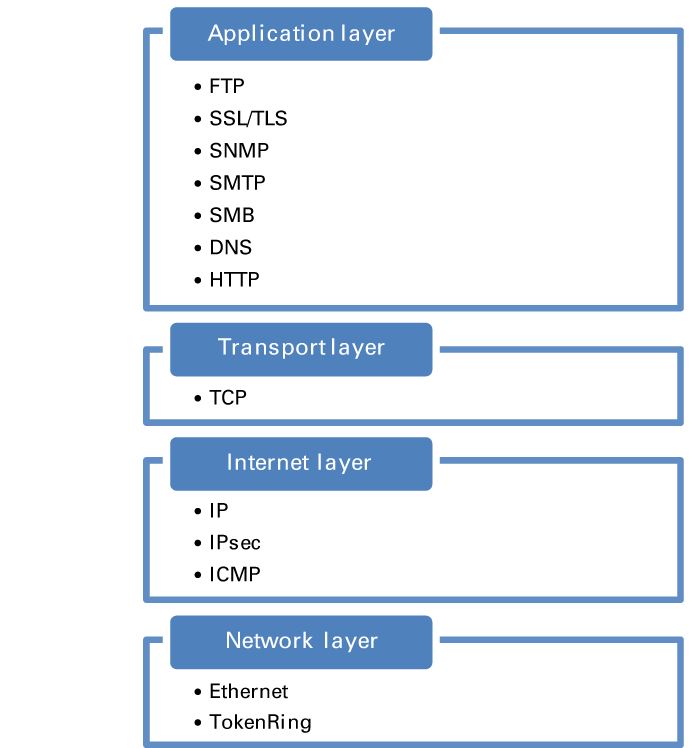

Os protocolos de TCP/IP podem ser associados a um modelo conceptual em quatro níveis denominado o modelo DARPA. Os quatro níveis são: Aplicação, Transporte, Internet, Rede. Os níveis do modelo DARPA correspondem a um ou mais níveis do modelo Open Systems Interconnection (OSI). O IPsec é integrado no nível da Internet, onde fornece segurança para vários protocolos do nível Aplicação.

Modelo Open Systems Interconnection (OSI)

Modelo Open Systems Interconnection (OSI)Autenticação do anfitrião pode ocorrer através de uma chave pré-partilhada ou através de autenticação baseada em certificados.

A chave pré-partilhada deve ser criada e armazenada de ambos os lados antes de uma sessão do IPsec iniciar.

A autenticação baseada em certificados é um processo mútuo. Ambos os anfitriões precisam de enviar os respetivos certificados de identidade.

|

O PRISMAsync Print Server suporta a utilização de chaves pré-partilhadas e autenticação baseada em certificados. O PRISMAsync Print Server aceita os seguintes algoritmos de assinatura: ECDSA 256, ECDSA 384, RSA. A autenticação baseada em certificados pode ser combinada com autenticação de chave pré-partilhada. Se a autenticação baseada em certificados não for bem sucedida, a chave pré-partilhada é utilizada. Pode selecionar o método de autenticação de anfitrião numa regra do PRISMAsync Print Server IPsec. |

A Diffie-Hellman (DH) exchange permite que dois anfitriões calculem a mesma chave secreta sem enviarem valores secretos através de uma hiperligação pública. A tecla partilhada encripta todas as comunicações seguintes.

No contexto da negociação, os anfitriões têm de chegar a acordo sobre o grupo Diffie-Hellman. Um grupo Diffie-Hellman determina a força da chave partilhada. Os números mais elevados do grupo Diffie-Hellman são mais seguros, mas requerem mais recursos adicionais para calcular a chave.

|

O PRISMAsync Print Server utiliza Diffie-Hellman para criptografia de chave. O PRISMAsync suporta: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

O IPsec pode utilizar dois protocolos de segurança:

O Authentication Header (AH), que contém algoritmos para autenticar a fonte de um pacote IP (autenticação da origem de dados) e para verificar a integridade do conteúdo (autenticação dos dados).

Encapsulating Security Payload (ESP), que contém algoritmos para garantir a privacidade (encriptação) e integridade de conteúdo (autenticação dos dados).

|

O PRISMAsync Print Server utiliza apenas Encapsulating Security Payload (ESP). |

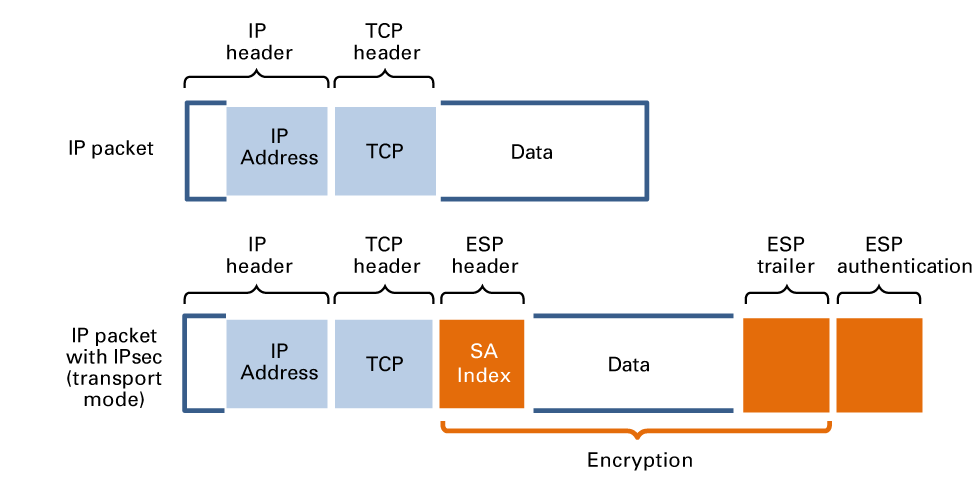

ESP encripta os dados do pacote IP (carga) e não o endereço IP do destino. ESP encapsula a carga IP original com um cabeçalho e rodapé ESP. Cada pacote de dados IPsec tem um índice de SA (SAI) exclusivo que diz respeito à Associação de Segurança (AS) que foi aceite pelas duas partes. O destinatário utiliza o índice AS para encontrar a AS que pertence a este pacote IP. Os dois anfitriões utilizam a mesma chave para encriptar e desencriptar a carga IP.

Pacotes IP sem e com encriptação ESP

Pacotes IP sem e com encriptação ESPO IPsec pode ser executado em dois modos para encriptar o pacote IP: modo de transporte e modo de túnel. No modo de transporte, só se encripta a carga IP. O modo de túnel é utilizado normalmente para VPN, estabelecendo-se um túnel ao longo da Internet e encriptando-se todo o pacote IP.

|

O PRISMAsync Print Server utiliza apenas o modo de transporte. |

Network address translation (NAT) é um método para modificar as informações de endereços IP dos pacotes IP durante a transferência. Quando as informações de endereço IP foram alteradas pelo NAT, o SA não contém a referência correcta para o endereço IP de destino. Como resultado, IPsec irá descartar os pacotes IP.

Network Address Translation-Traversal (NAT-T) pode detectar se há um ou mais dispositivos NAT na hiperligação. Nesse caso, NAT-T encapsula o pacote de dados IP com um nível extra, para que a conversão do endereço não dê origem a perda de pacotes de dados.

|

Com o PRISMAsync Print Server, pode activar o NAT-T de duas formas: Utilize NAT-T quando os pontos finais remotos estão atrás de um dispositivo NAT. Em alternativa, utilize NAT-T quando os dois pontos finais estão atrás de um dispositivo NAT. |

A distribuição e gestão de chaves secretas são importantes para uma boa utilização do IPsec. O IPsec utiliza o protocolo Internet Key Exchange (IKE)para negociar a utilização de chaves e gerar automaticamente chaves secretas.

|

O PRISMAsync Print Server utiliza os módulos de criação de chaves Internet Key Exchange (IKE) e Authenticated Internet Protocol (AuthIP). Pode seleccionar o módulo de criação de chaves numa regra IPsec do PRISMAsync Print Server. |

A forma como o IPsec será estabelecido é determinada durante as duas fases do processo de negociação. Cada anfitrião guarda os resultados das negociações na sua própria Security Association (SA), que constitui um conjunto de parâmetros que descrevem a próxima hiperligação de comunicação IPsec aceite pelas duas entidades.

Fase 1

Os dois anfitriões negoceia a protecção da comunicação inicial. A fase 1 AS estabelece uma hiperligação segura na qual a comunicação inicial é executada.

As negociações da fase 1 podem ocorrer no modo Principal ou no modo Agressivo.

|

O PRISMAsync Print Server só suporta o Main mode. |

As negociações da fase 1 no modo de Principal consistem de:

Encriptação: Acordo sobre os algoritmos a utilizar durante a fase 1.

Autenticação: Acordo sobre os algoritmos a utilizar durante a fase 1.

Protocolo de segurança: Acordo sobre o protocolo de segurança a utilizar.

Troca de chaves: Acordo sobre o grupo Diffie-Hellman (DH) a utilizar.

Autenticação do anfitrião: Acordo sobre os métodos de autenticação a utilizar para autenticar os anfitriões.

|

Como o PRISMAsync Print Server só suporta ESP, o PRISMAsync Print Server não negoceia o protocolo de segurança. |

As informações que foram negociadas são armazenadas numa IKE AS. A AS reflete uma comunicação unidirecional: de entrada ou de saída.

|

O PRISMAsync Print Server utiliza a configuração de tempo de vida útil da IKE AS do Windows: 480 minutos. |

Fase 2

A fase 2 continua a negociação sobre a IPsec AS. Esta AS descreve a forma como os pacotes de dados são protegidos durante a transferência entre os dois anfitriões.

Encriptação: Acordo sobre os algoritmos a utilizar para encriptar os pacotes de dados.

Autenticação: Acordo sobre os algoritmos a utilizar para autenticar os pacotes de dados.

Troca de chaves (como opção): Acordo sobre o grupo Diffie-Hellman (DH) a utilizar para criar novas chaves simétricas em vez das chaves geradas na fase 1.

O IPsec utiliza a AS IPsec para verificar se os pacotes de entrada e saída estão protegidos em conformidade com as negociações. IPsec trata todo o tráfego que partilhe a mesma AS de forma igual. No entanto, as AS estão limitadas a um tempo de vida útil.

|

Como o PRISMAsync Print Server só suporta ESP, não há negociações sobre o protocolo de segurança. |

|

O PRISMAsync Print Server utiliza a configuração de tempo de vida útil da IKE AS do Windows: 60 minutos. |

Os algoritmos de encriptação e autenticação são utilizados na fase 1 e fase 2.

|

O PRISMAsync Print Server suporta os seguintes algoritmos de encriptação na fase 1:

O PRISMAsync Print Server suporta os seguintes algoritmos de encriptação na fase 2:

O PRISMAsync Print Server suporta os seguintes algoritmos de autenticação na fase 1:

O PRISMAsync Print Server suporta os seguintes algoritmos de autenticação na fase 2:

Os algoritmos de encriptação do PRISMAsync não são configuráveis individualmente, apenas como um grupo de encriptação. O grupo recolhe algoritmos de encriptação, autenticação e de Diffie-Hellman que correspondem a uma determinada força. Para configurar o IPsec, selecione o nível mínimo de força do algoritmo que o PRISMAsync Print Server aceita:

|