Internet Protocol security (IPsec) er en rekke relaterte protokoller som brukes til å konfigurere sikker kommunikasjon på IP-pakkenivå. Verter som ønsker å opprette en IPsec-tilkobling, bruker spesifikke forhandlingsmetoder. Verter forhandler om nøkkelutveksling, krypteringsalgoritmer og godkjenningsmetode.

PRISMAsync Print Server kan bruke IPsec for vertsgodkjenning, datagodkjenning og datakryptering. Ved vert-til-vert-kommunikasjon tilbyr PRISMAsync Print Server IPsec-alternativer for å konfigurere skalerbar tilgang til nettverksplasseringer som anses som klarert.

I dette emnet beskrives hovedkomponentene i IPsec. Den innrammede teksten beskriver IPsec-implementeringen av PRISMAsync Print Server.

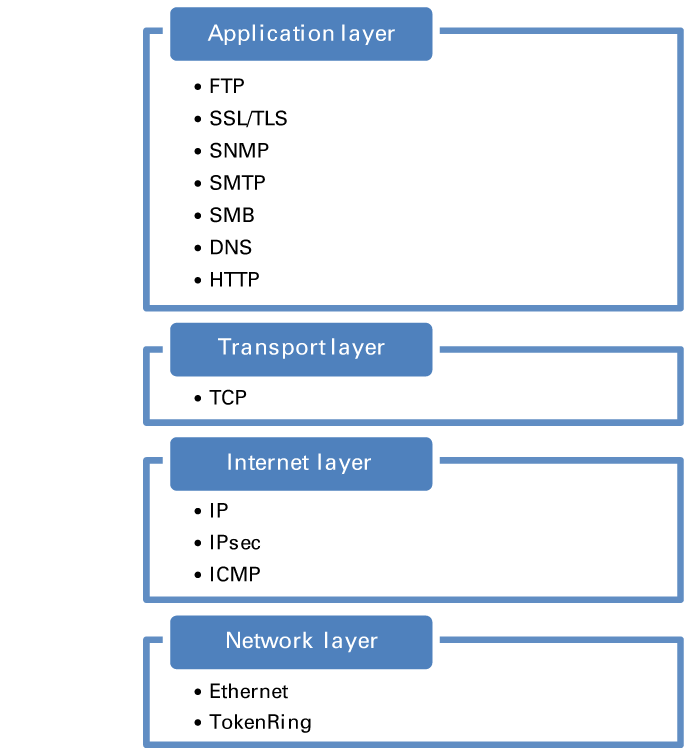

TCP/IP-protokoller kan tilordnes i en firelags begrepsmodell kjent som DARPA-modellen. De fire lagene er: Program, Transport, Internet, Nettverk. Lagene i DARPA-modellen svarer til ett eller flere lag i Open Systems Interconnection (OSI)-modellen. IPsec er integrert i Internett-laget, og gir der sikkerhet til en rekke protokoller i Program-laget.

Open Systems Interconnection (OSI)-modell

Open Systems Interconnection (OSI)-modellVertsgodkjenning kan gjøres via en forhåndsdelt nøkkel eller via sertifikatbasert godkjenning.

Den forhåndsdelte nøkkelen må opprettes og lagres på begge sider før en IPsec-økt starter.

Sertifikatbasert godkjenning er en gjensidig prosess. Begge vertene må sende ID-sertifikatene sine.

|

PRISMAsync Print Server støtter bruk av forhåndsdelte nøkler og sertifikatbasert godkjenning. PRISMAsync Print Server godtar følgende signaturalgoritmer: ECDSA 256, ECDSA 384, RSA. Sertifikatbasert godkjenning kan kombineres med godkjenning med forhåndsdelt nøkkel. Hvis den sertifikatbaserte godkjenningen mislykkes, brukes den forhåndsdelte nøkkelen. Du velger metode for vertsgodkjenning i en PRISMAsync Print Server IPsec-regel. |

Diffie-Hellman (DH) exchange tillater to verter å beregne samme hemmelige nøkkel uten å sende hemmelige verdier via en offentlig kobling. Den delte nøkkelen krypterer all følgende kommunikasjon.

Som del av forhandlingen må vertene bli enige om Diffie-Hellman-gruppen. En Diffie-Hellman-gruppe avgjøre styrken på den delte nøkkelen. Høyere Diffie-Hellmangruppenumre er sikrere, men krever flere tilleggsressurser for å beregne nøkkelen.

|

PRISMAsync Print Server bruker Diffie-Hellman for nøkkelkryptering. PRISMAsync støtter: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec kan bruke to sikkerhetsprotokoller:

Authentication Header (AH), som inneholder algoritmer for å godkjenne kilden til en IP-pakke (godkjenning av dataopprinnelse) og bekrefte innholdsintegriteten (datagodkjenning).

Encapsulating Security Payload (ESP), som inneholder algoritmer for å sikre personvern (kryptering) og innholdsintegritet (datagodkjenning).

|

PRISMAsync Print Server bruker bare Encapsulating Security Payload (ESP). |

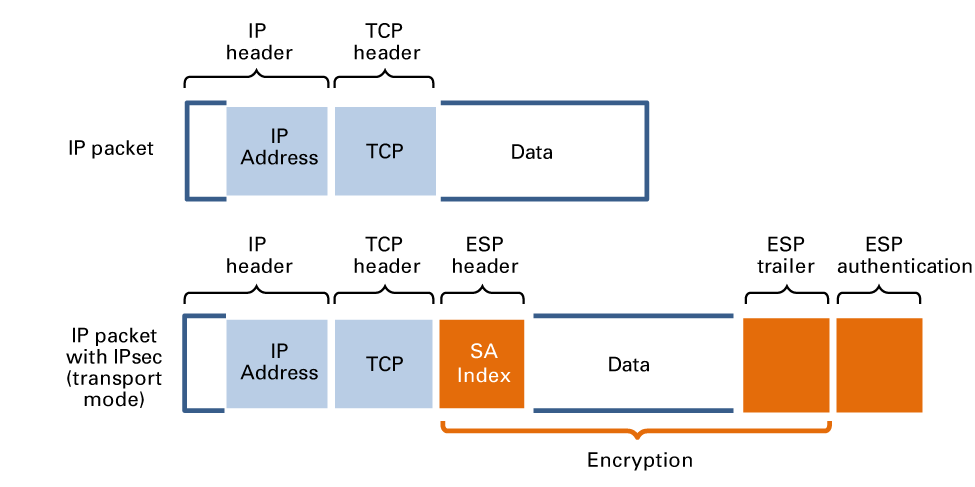

ESP krypterer IP-pakkedataene (nyttelast) og ikke IP-måladressen. ESP kapsler inn den originale IP-nyttelasten med en ESP-topptekst og -trailer. Hver IPsec-datapakke har en unik SA-indeks (SAI) som viser til den avtalte sikkerhetstilordningen (SA). Mottakeren bruker SA-indeksen for å finne sikkerhetstilordningen for denne IP-pakken. Begge vertene bruker samme nøkkel for å kryptere og dekryptere IP-nyttelasten.

IP-pakker uten og med ESP-kryptering

IP-pakker uten og med ESP-krypteringIPsec kan kjøre i to moduser for å kryptere IP-pakken: transportmodus og tunnelmodus. I transportmodus er det kun IP-nyttelasten som krypteres. Tunnelmodus brukes vanligvis for VPN, der det opprettes en tunnel via Internett og hele IP-pakken krypteres.

|

PRISMAsync Print Server bruker kun transportmodus. |

Network address translation (NAT) er en metode som brukes for å endre IP-adresseinformasjonen for IP-pakker under overføringen. Hvis IP-adresseinformasjonen har blitt endret av NAT, vil ikke SA inneholde riktig referanse til IP-måladressen. Dette vil føre til at IPsec avviser IP-pakken.

Network Address Translation-Traversal (NAT-T) kan registrere om det finnes én eller flere NAT-enheter på koblingen. Hvis dette er tilfelle, vil NAT-T kapsle inn IP-datapakken med et ekstra lag for å unngå at adresseoversettelsen fører til tap av datapakker.

|

Med PRISMAsync Print Server kan du aktivere NAT-T på to måter: Bruk NAT-T når de eksterne endepunktene befinner seg bak en NAT-enhet. Bruk NAT-T når begge endepunktene befinner seg bak en NAT-enhet. |

Distribusjonen og styringen av hemmelige nøkler er viktige for å bruke IPsec riktig. IPsec bruker Internet Key Exchange (IKE)-protokollen for å forhandle bruken av nøkler og opprette hemmelige nøkler automatisk.

|

PRISMAsync Print Server bruker nøkkelmodulene Internet Key Exchange (IKE) og Authenticated Internet Protocol (AuthIP). Du kan velge nøkkelmodul i en PRISMAsync Print Server IPsec-regel. |

Måten IPsec skal opprettes på, fastslås under de to fasene i forhandlingsprosessen. Hver vert lagrer resultatene av forhandlingene i sin egen Security Association (SA). Dette er et sett med parametere som beskriver den avtalte kommende IPsec-kommunikasjonskoblingen.

Fase 1

Begge vertene forhandler om beskyttelsen av den innledende kommunikasjonen. I fase 1 oppretter SA en sikker kobling for den innledende kommunikasjonen.

Forhandlingene i fase 1 kan finne sted i hovedmodus eller aggressiv modus.

|

PRISMAsync Print Server støtter bare Main mode. |

Forhandlingene i fase 1 i hovedmodus er som følger:

Kryptering: Det avtales hvilke algoritmer som skal brukes i fase 1.

Godkjenning: Det avtales hvilke algoritmer som skal brukes i fase 1.

Sikkerhetsprotokoller: Det avtales hvilken sikkerhetsprotokoll som skal brukes.

Nøkkelutveksling: Det avtales hvilken Diffie-Hellman (DH)-gruppe som skal brukes.

Vertsgodkjenning: Det avtales hvilken godkjenningsmetode som skal brukes til å godkjenne vertene.

|

Ettersom PRISMAsync Print Server bare støtter ESP, vil ikke PRISMAsync Print Server forhandle om sikkerhetskontrollen. |

Informasjonen som forhandles frem, lagres i en IKE SA. SA gjenspeiler en enveiskommunikasjon: Innkommende eller utgående.

|

PRISMAsync Print Server bruker IKE SA-livstidskonfigurasjonen av Windows: 480 minutter. |

Fase 2

I fase 2 fortsetter forhandlingen om IPsec SA. Denne SA-en beskriver hvordan datapakkene beskyttes under overføringen mellom de to vertene.

Kryptering: Det avtales hvilke algoritmer datapakkene skal krypteres med.

Godkjenning: Det avtales hvilke algoritmer datapakkene skal godkjennes med.

Nøkkelutveksling (valgfritt): Det avtales med hvilken Diffie-Hellman (DH)-gruppe (i stedet for nøklene som ble generert i fase 1) som skal brukes til å opprette nye symmetriske nøkler.

IPsec bruker IPsec SA-en for å kontrollere om de innkommende og utgående pakkene sikres i samsvar med forhandlingene. IPsec behandler all trafikk som deler samme SA, likt. SA-ene har imidlertid begrenset levetid.

|

Ettersom PRISMAsync Print Server bare støtter ESP, forhandles det ikke om sikkerhetsprotokollen. |

|

PRISMAsync Print Server bruker IKE SA-livstidskonfigurasjonen av Windows: 60 minutter. |

Krypterings- og godkjenningsalgoritmene brukes i fase 1 og fase 2.

|

PRISMAsync Print Server støtter følgende krypteringsalgoritmer i fase 1:

PRISMAsync Print Server støtter følgende krypteringsalgoritmer i fase 2:

PRISMAsync Print Server støtter følgende godkjenningsalgoritmer i fase 1:

PRISMAsync Print Server støtter følgende godkjenningsalgoritmer i fase 2:

PRISMAsync-krypteringsalgoritmene kan ikke konfigureres enkeltvis – kun som krypteringsgruppe. Gruppen samler inn krypterings-, godkjennings- og Diffie-Hellman-algoritmer med en bestemt styrke. For å konfigurere IPsec velger du den laveste algoritmestyrken som PRISMAsync Print Server godtar:

|