Internet Protocol security (IPsec) is een verzameling gerelateerde protocollen om veilige communicatie op het IP-pakketniveau in te stellen. De hosts die een IPsec-verbinding tot stand willen brengen, gebruiken specifieke onderhandelingsmethoden. Hosts onderhandelen over de sleuteluitwisseling, versleutelingsalgoritmen en verificatiemethode.

PRISMAsync Print Server kan IPsec gebruiken voor hostverificatie, gegevensverificatie en gegevenscodering. Voor communicatie tussen hosts biedt PRISMAsync Print Server IPsec-opties om schaalbare toegang te configureren voor netwerklocaties die worden beschouwd als vertrouwd.

In dit onderwerp worden de belangrijkste aspecten van IPsec beschreven. In tekstkaders wordt de IPsec-implementatie van PRISMAsync Print Server beschreven.

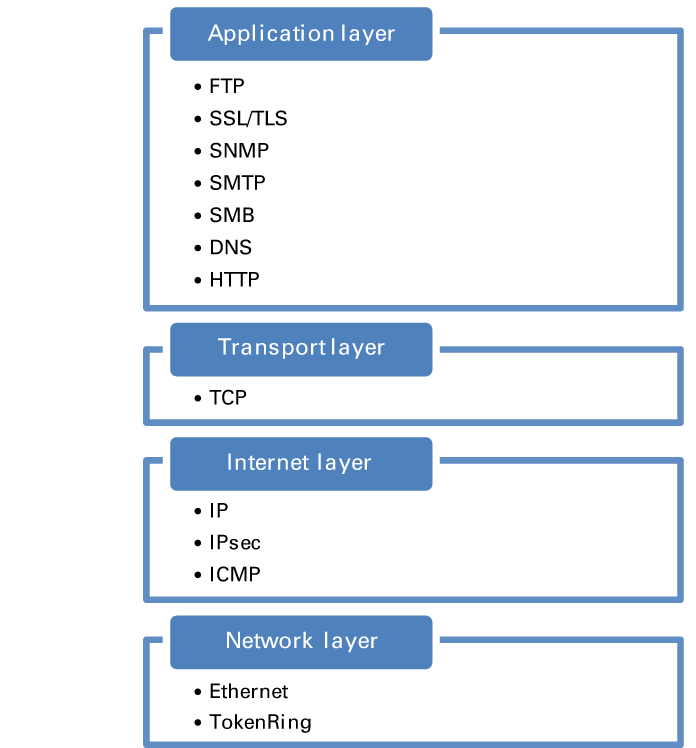

TCP/IP-protocollen kunnen worden toegewezen in een conceptueel model van vier lagen dat bekend staat als het DARPA-model. De vier lagen zijn: Toepassing, Transport, Internet, Netwerk. De lagen van het DARPA-model komen overeen met een of meer lagen van het model Open Systems Interconnection (OSI). IPsec is geïntegreerd in de laag Internet, waar dit beveiliging biedt voor veel protocollen in de laag Toepassing.

Open Systems Interconnection (OSI)-model

Open Systems Interconnection (OSI)-modelHostverificatie kan plaatsvinden via een vooraf gedeelde sleutel of via verificatie op basis van een certificaat.

De vooraf gedeelde sleutel moet aan beide zijden worden gemaakt en opgeslagen voordat een IPsec-sessie wordt gestart.

Verificatie op basis van een certificaat is een wederzijds proces. Beide hosts moeten hun identiteitscertificaat verzenden.

|

PRISMAsync Print Server ondersteunt het gebruik van vooraf gedeelde sleutels en verificatie op basis van een certificaat. PRISMAsync Print Server accepteert de volgende ondertekeningsalgoritmen: ECDSA 256, ECDSA 384, RSA. Verificatie op basis van een certificaat kan worden gecombineerd met verificatie op basis van een vooraf gedeelde sleutel. Als verificatie op basis van een certificaat mislukt, wordt de vooraf gedeelde sleutel gebruikt. U selecteert de methode voor hostverificatie in een PRISMAsync Print Server IPsec-regel. |

Met Diffie-Hellman (DH) exchange kunnen twee hosts dezelfde geheime sleutel berekenen zonder geheime waarden te verzenden via een openbare koppeling. Met de gedeelde sleutel wordt alle volgende communicatie versleuteld.

Als onderdeel van de onderhandeling moeten de hosts het eens worden over de Diffie-Hellman-groep. Een Diffie-Hellman-groep bepaalt de sterkte van de gedeelde sleutel. Hogere Diffie-Hellman-groepsnummers zijn veiliger, maar voor het berekenen van de sleutel zijn dan wel extra bronnen nodig.

|

PRISMAsync Print Server gebruikt Diffie-Hellman voor sleutelcryptografie. PRISMAsync ondersteunt: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec kan twee beveiligingsprotocollen gebruiken:

Authentication Header (AH), dat algoritmen voor verificatie van de bron van een IP-pakket bevat (verificatie gegevensbron) en om de integriteit van inhoud te verifiëren (gegevensverificatie).

Encapsulating Security Payload (ESP), dat algoritmen bevat om de privacy (versleuteling) en integriteit van de inhoud (gegevensverificatie) te waarborgen.

|

PRISMAsync Print Server gebruikt alleen Encapsulating Security Payload (ESP). |

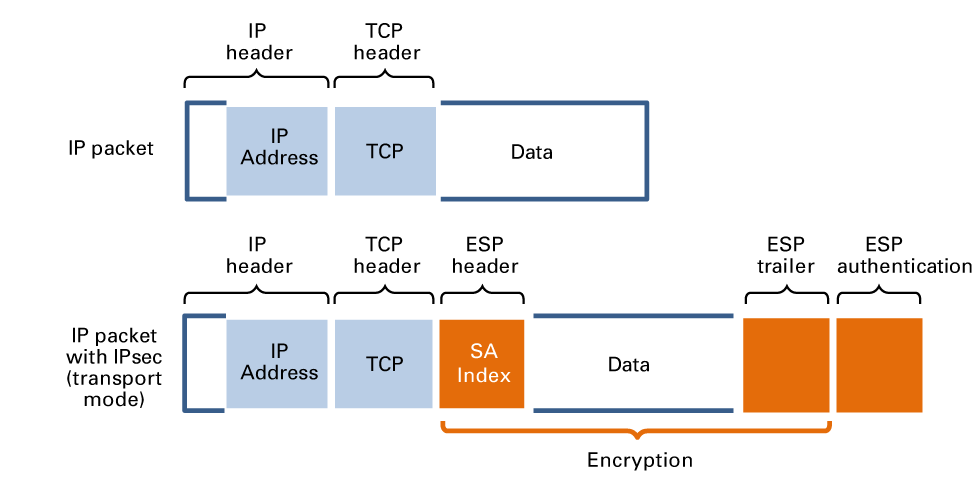

ESP versleutelt de IP-pakketgegevens en niet het IP-adres van de bestemming. ESP kapselt de oorspronkelijke IP-pakketgegevens in met een ESP-koptekst en -voettekst. Elk IPsec-gegevenspakket heeft een unieke SA-index (SAI) die verwijst naar de beveiligingskoppeling (SA) die is overeengekomen. De ontvanger gebruikt de SA-index om de beveiligingskoppeling te vinden die bij dit IP-pakket hoort. Beide hosts gebruiken dezelfde sleutel om de IP-pakketgegevens te versleutelen en te ontsleutelen.

IP-pakketten zonder en met ESP-versleuteling

IP-pakketten zonder en met ESP-versleutelingIPsec kan in twee modi worden uitgevoerd om het IP-pakket te versleutelen: transportmodus en tunnelmodus. In de transportmodus wordt alleen de IP-pakketgegevens versleuteld. De tunnelmodus wordt doorgaans gebruikt voor VPN, waarbij een tunnel via internet tot stand wordt gebracht en waarbij het hele IP-pakket wordt versleuteld.

|

PRISMAsync Print Server gebruikt alleen de transportmodus. |

Network address translation (NAT) is een methode om IP-adresgegevens van IP-pakketten tijdens de overdracht te wijzigen. Wanneer de IP-adresgegevens zijn gewijzigd door NAT, bevat de SA niet de juiste verwijzing naar het IP-adres van de bestemming. Het resultaat is dat IPsec de IP-pakketten negeert.

Network Address Translation-Traversal (NAT-T) kan detecteren of er een of meer NAT-apparaten aanwezig zijn op de koppeling. In dat geval kapselt NAT-T het IP-gegevenspakket in met een extra laag, zodat de adresvertaling niet tot het verlies van gegevenspakketten leidt.

|

Met PRISMAsync Print Server kunt u NAT-T op twee manieren inschakelen: gebruik NAT-T wanneer de externe eindpunten zich achter een NAT-apparaat bevinden. Gebruik NAT-T wanneer beide eindpunten zich achter een NAT-apparaat bevinden. |

De distributie en het beheer van geheime sleutels zijn belangrijk om IPsec goed te kunnen gebruiken. IPsec gebruikt het Internet Key Exchange (IKE)-protocol om te onderhandelen over het gebruik van sleutels en om geheime sleutels automatisch te genereren.

|

PRISMAsync Print Server gebruikt de sleutelmodules Internet Key Exchange (IKE) en Authenticated Internet Protocol (AuthIP). U kunt de sleutelmodule selecteren in een IPsec-regel voor PRISMAsync Print Server. |

Hoe IPsec tot stand wordt gebracht, wordt bepaald tijdens de twee fasen van het onderhandelingsproces. Voor elke host worden de resultaten van de onderhandelingen opgeslagen in de eigen Security Association (SA), een verzameling parameters waarmee de aanstaande, overeengekomen IPsec-communicatiekoppeling wordt beschreven.

Fase 1

Beide hosts onderhandelen over de bescherming van de eerste communicatie. Tijdens fase 1 wordt een veilige verbinding tot stand gebracht voor de eerste communicatie.

Onderhandelingen in fase 1 kunnen plaatsvinden in Hoofdmodus of Agressieve modus.

|

PRISMAsync Print Server ondersteunt alleen Main mode. |

In fase 1 vinden de volgende onderhandelingen plaats in Hoofdmodus:

Versleuteling: afspreken welke algoritmen tijdens fase 1 worden gebruikt.

Verificatie: afspreken welke algoritmen tijdens fase 1 worden gebruikt.

Beveiligingsprotocol: afspreken welk beveiligingsprotocol wordt gebruikt.

Sleuteluitwisseling: afspreken welke Diffie-Hellman (DH)-groep wordt gebruikt.

Hostverificatie: afspreken welke verificatiemethoden worden gebruikt om de hosts te verifiëren.

|

Omdat PRISMAsync Print Server alleen ESP ondersteunt, onderhandelt PRISMAsync Print Server niet over het beveiligingsprotocol. |

Overeengekomen gegevens worden opgeslagen in een IKE SA. De beveiligingskoppeling (SA) staat voor eenrichtingscommunicatie: binnenkomend of uitgaand.

|

PRISMAsync Print Server gebruikt de levensduurconfiguratie van Windows voor IKE SA: 480 minuten. |

Fase 2

In fase 2 worden de onderhandeling over de IPsec-SA voortgezet. Met deze beveiligingskoppeling (SA) wordt beschreven hoe de gegevenspakketten tijdens de overdracht tussen de twee hosts worden beschermd.

Versleuteling: afspreken welke algoritmen worden gebruikt om de gegevenspakketten te versleutelen.

Verificatie: afspreken welke algoritmen worden gebruikt om de gegevenspakketten te verifiëren.

Sleuteluitwisseling (optioneel): afspreken welke Diffie-Hellman (DH)-groep wordt gebruikt voor het maken van nieuwe symmetrische sleutels in plaats van de sleutels die in fase 1 zijn gegenereerd.

IPsec gebruikt de IPsec-beveiligingskoppeling (SA) om te controleren of de binnenkomende en uitgaande pakketten volgens de onderhandelingen worden beveiligd. IPsec behandelt gegevensverkeer dat dezelfde beveiligingskoppeling deelt op dezelfde manier. Beveiligingskoppelingen (SA´s) hebben echter een beperkte levensduur.

|

Omdat PRISMAsync Print Server alleen ESP ondersteunt, vindt er geen onderhandeling plaats over het beveiligingsprotocol. |

|

PRISMAsync Print Server gebruikt de levensduurconfiguratie van Windows voor IKE SA: 60 minuten. |

De algoritmen voor versleuteling en verificatie worden gebruikt in fase 1 en fase 2.

|

PRISMAsync Print Server ondersteunt de volgende algoritmen voor versleuteling in fase 1:

PRISMAsync Print Server ondersteunt de volgende algoritmen voor versleuteling in fase 2:

PRISMAsync Print Server ondersteunt de volgende algoritmen voor verificatie in fase 1:

PRISMAsync Print Server ondersteunt de volgende algoritmen voor verificatie in fase 2:

De PRISMAsync-versleutelingsalgoritmen zijn niet afzonderlijk configureerbaar, maar als versleutelingsgroep. Met de groep worden versleutelings-, verificatie- en Diffie-Hellman-algoritmen verzameld die overeenkomen met een bepaalde sterkte. Als u IPsec wilt configureren, selecteert u het minimale sterkteniveau voor algoritmen dat wordt geaccepteerd door PRISMAsync Print Server:

|