Internet Protocol security (IPsec) は、IP パケット レベルで安全な通信をセットアップするための、一連の関連するプロトコルです。IPsec 接続を確立したいホストは、特定のネゴシエーション方法を使用します。ホストはキー交換、暗号化アルゴリズム、および認証方法についてネゴシエーションを行います。

PRISMAsync Print Server は IPsec をホスト認証、データ認証、およびデータ暗号化に使用できます。ホスト間通信では、PRISMAsync Print Server に用意された IPsec オプションにより、信頼されたと見なされるネットワーク上の場所へのスケーラブルなアクセスを設定できます。

このトピックは、IPsec の主なコンポーネントの説明を記載しています。囲まれたテキストは、PRISMAsync Print Server への IPsec の実装を説明します。

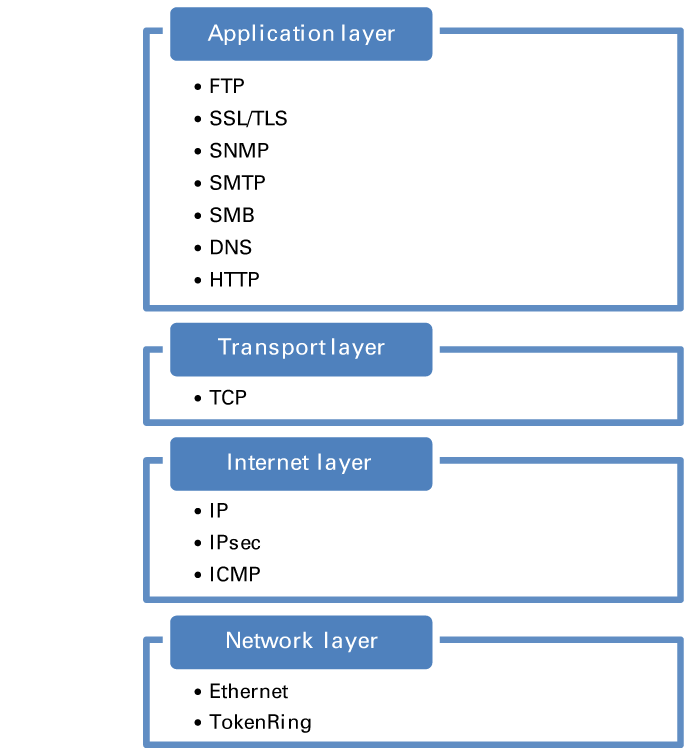

TCP/IP プロトコルは、DARPA モデルとして知られる、4 層の概念モデルにマッピングできます。4 つの層は、次のとおりです。アプリケーション、搬送、インターネット、ネットワークです。DARPA モデルの層は、Open Systems Interconnection (OSI) モデルの 1 つ以上の層と対応しています。IPsec は、アプリケーション層の多くのプロトコルにセキュリティを提供する、インターネット層に統合されています。

Open Systems Interconnection (OSI) モデル

Open Systems Interconnection (OSI) モデルホスト認証は、事前共有キーまたは証明書ベースの認証を介して発生します。

事前共有キーは、IPsec セッションが開始する前に、両方で作成および保存されている必要があります。

証明書ベースの認証は、手動のプロセスです。両方のホストがそれぞれの ID 証明書を送信する必要があります。

|

PRISMAsync Print Server は、事前共有キーと証明書ベースの認証の使用をサポートしています。 PRISMAsync Print Server は、次の署名アルゴリズムを許可します。ECDSA 256, ECDSA 384, RSA. 証明書ベースの認証は、事前共有キーの認証と組み合わせることができます。証明書ベースの認証が失敗した場合、事前共有キーが使用されます。 PRISMAsync Print Server IPsec ルールでホスト認証方法を選択します。 |

Diffie-Hellman (DH) exchange では、2 つのホストが秘密の値をパブリック リンク経由で送信することなく、同じ秘密キーを計算できます。共有キーは次のすべての通信を暗号化します。

ネゴシエーションの一部として、ホストは Diffie-Hellman グループに対して合意する必要があります。Diffie-Hellman グループは共有キーの強度を決定します。Diffie-Hellman グループが多くなるほどより安全になりますが、キーを計算するためにより多くのリソースが必要になります。

|

PRISMAsync Print Server はキー暗号化に Diffie-Hellman を使用します。PRISMAsync は次のものをサポートします。DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec は次の 2 つのセキュリティ プロトコルを使用できます。

IP パケットのソースを認証 (データ オリジン認証) し、コンテンツの整合性を確認 (データ認証) するためのアルゴリズムを含んでいる、Authentication Header (AH)。

プライバシーを保証 (暗号化) し、コンテンツの整合性を保証 (データ認証) するためのアルゴリズムを含んでいる、Encapsulating Security Payload (ESP)。

|

PRISMAsync Print Server は Encapsulating Security Payload (ESP) のみを使用します。 |

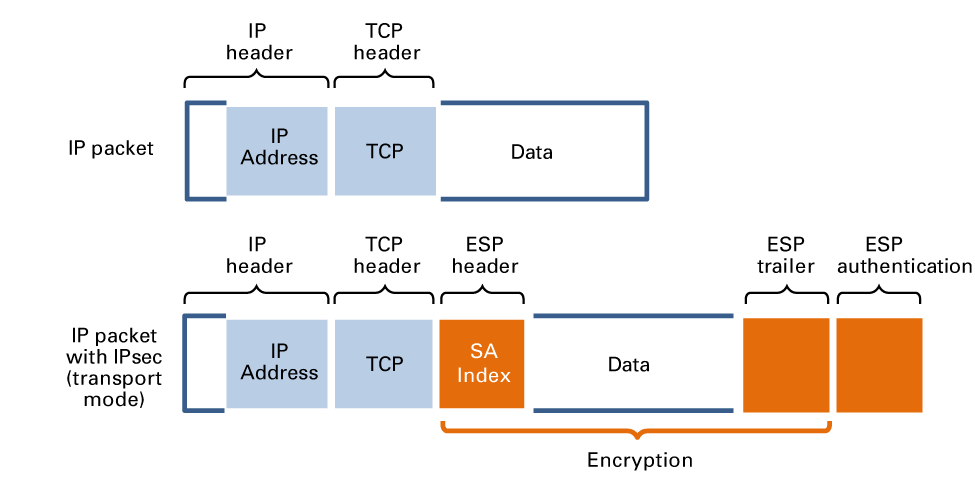

ESP は、出力先の IP アドレスではなく、IP パケット データ (ペイロード) を暗号化します。ESP は、ESP ヘッダーおよびトレーラーでオリジナル IP ペイロードをカプセル化します。それぞれの IPsec データ パケットは、合意があったセキュリティ アソシエーション (SA) を参照する一意の SA インデックス (SAI) を持っています。受信者は SA インデックスを使用して、この IP パケットに属する SA を見つけます。両方のホストが IP ペイロードの暗号化と解読に同一のキーを使用します。

IP パケットの ESP 暗号化あり/なし

IP パケットの ESP 暗号化あり/なしIPsec は、IP パケットを暗号化するために 2 つのモードで実行できます。伝送モードとトンネル モードです。伝送モードでは、IP ペイロードのみが暗号化されます。トンネル モードは通常 VPN に使用され、インターネット上でトンネルが確立され、IP パケット全体が暗号化されます。

|

PRISMAsync Print Server は伝送モードのみを使用します。 |

Network address translation (NAT) は、転送中に IP パケットの IP アドレス情報を変更するための方法です。IP アドレス情報が NAT によって変更されると、SA は出力先の IP アドレスへの正確な参照を含みません。その結果、IPsec は IP パケットを破棄します。

Network Address Translation-Traversal (NAT-T) は、リンク上に 1 つ以上の NAT デバイスがあるかどうかを検出できます。その場合、NAT-T は、アドレス変換がデータ パケットの損失につながらないよう、IP データ パケットを追加の層でカプセル化します。

|

PRISMAsync Print Server では、2 つの方法で NAT-T を有効化できます。リモート エンドポイントが NAT デバイスの背後にある場合、NAT-T を使用します。または、両方のエンドポイントが NAT デバイスの背後にある場合、NAT-T を使用します。 |

IPsec をうまく使用するには、秘密キーの配布と管理が重要です。IPsec は Internet Key Exchange (IKE) プロトコルを使用して、キーの使用に関してネゴシエーションを行い、秘密キーを自動的に生成します。

|

PRISMAsync Print Server は Internet Key Exchange (IKE) および Authenticated Internet Protocol (AuthIP) キーイング モジュールを使用します。キーイング モジュールは PRISMAsync Print Server IPsec ルールで使用できます。 |

IPsec がどう確立されるかは、ネゴシエーション プロセスの 2 つのフェーズ中に決定されます。各ホストは、独自の Security Association (SA) にネゴシエーションの結果を保存します。これは、合意があった、予定されている IPsec 通信リンクを説明する一連のパラメータです。

フェーズ 1

両方のホストが、初期通信の保護に関するネゴシエーションを行います。フェーズ 1 SA は、初期通信が実行されるセキュアなリンクを確立します。

フェーズ 1 ネゴシエーションは、Main モードまたは Aggressive モードで実行されます。

|

PRISMAsync Print Server は Main mode のみをサポートします。 |

Main モードでのフェーズ 1 ネゴシエーションは、次のとおりです。

暗号化:フェーズ 1 の間、どのアルゴリズムが使用されるか同意します。

認証:フェーズ 1 の間、どのアルゴリズムが使用されるか同意します。

セキュリティ プロトコル:どのセキュリティ プロトコルが使用されるか同意します。

キー交換:どの Diffie-Hellman (DH) グループが使用されるか同意します。

ホスト認証:ホストの認証にどの認証方法が使用されるか同意します。

|

PRISMAsync Print Server は ESP のみをサポートするため、PRISMAsync Print Server はセキュリティ プロトコルに関するネゴシエーションは行いません。 |

ネゴシエーションが行われた情報は、IKE SA に保存されます。SA は単方向通信を反映します。受信と送信です。

|

PRISMAsync Print Server は Windows の IKE SA ライフタイム設定を使用します。480 分かかります。 |

フェーズ 2

フェーズ 2 は IPsec SA に関するネゴシエーションで進行します。この SA は、データ パケットが 2 つのホスト間での転送中にどう保護されるかを説明します。

暗号化:データ パケットの暗号化にどのアルゴリズムが使用されるか同意します。

認証:データ パケットの認証にどのアルゴリズムが使用されるか同意します。

キー交換 (オプション):フェーズ 1 で生成されたキーを使用する代わりに、どの Diffie-Hellman (DH) グループを使用して新しい対称キーを作成するか同意します。

IPsec は IPsec SA を使用して、受信および送信パケットがネゴシエーションに従ってセキュリティで保護されているかどうか確認します。IPsec は、同一の SA を共有するすべてのトラフィックを同一の方法で扱います。ただし、SA はライフタイムに制限されています。

|

PRISMAsync Print Server は ESP のみをサポートするため、セキュリティ プロトコルに関するネゴシエーションは行われません。 |

|

PRISMAsync Print Server は Windows の IKE SA ライフタイム設定を使用します。60 分かかります。 |

暗号化と認証アルゴリズムは、フェーズ 1 とフェーズ 2 で使用されます。

|

PRISMAsync Print Server はフェーズ 1 で次の暗号化アルゴリズムをサポートしています。

PRISMAsync Print Server はフェーズ 2 で次の暗号化アルゴリズムをサポートしています。

PRISMAsync Print Server はフェーズ 1 で次の認証アルゴリズムをサポートします。

PRISMAsync Print Server はフェーズ 2 で次の認証アルゴリズムをサポートします。

PRISMAsync 暗号化アルゴリズムは個別では設定できず、暗号化グループとして設定します。グループは、特定の強度に対応する暗号化、認証、および Diffie-Hellman アルゴリズムを収集します。 IPsec を設定するには、PRISMAsync Print Server が許可する最低レベルのアルゴリズム強度を選択します。

|