Internet Protocol security (IPsec) è una suite di protocolli correlati utilizzati per configurare comunicazioni sicure a livello del pacchetto IP. Gli host che desiderano stabilire una connessione IPsec utilizzano metodi di negoziazione specifici. Gli host negoziano sullo scambio di chiavi, sugli algoritmi di crittografia e sul metodo di autenticazione.

PRISMAsync Print Server può utilizzare IPsec per l'autenticazione host, l'autenticazione dei dati e la crittografare dei dati. Per la comunicazione tra gli host, PRISMAsync Print Server fornisce le opzioni IPsec per configurare l'accesso scalabile a percorsi di rete considerati come attendibili.

In questo argomento vengono descritti i componenti principali di IPsec. Il testo nella cornice descrive l'implementazione di IPsec in PRISMAsync Print Server.

I protocolli TCP/IP possono essere mappati in un modello concettuale a quattro livelli noto come modello DARPA. I quattro livelli sono: Applicazione, Trasporto, Internet, Rete. I livelli del modello DARPA corrispondono a uno o più livelli del modello Open Systems Interconnection (OSI). IPsec è integrato nel livello Internet, dove fornisce sicurezza per molti protocolli del livello Applicazione.

Modello Open Systems Interconnection (OSI)

Modello Open Systems Interconnection (OSI)L'autenticazione host può essere eseguita tramite una chiave pre-condivisa o mediante l'autenticazione basata su certificati.

La chiave pre-condivisa deve essere creata e archiviata su entrambi i lati prima di avviare una sessione IPsec.

L'autenticazione basata su certificati è un processo reciproco. Entrambi gli host devono inviare il relativo certificato di identità.

|

PRISMAsync Print Server supporta l'utilizzo di chiavi pre-condivise e l'autenticazione basata su certificati. PRISMAsync Print Server accetta i seguenti algoritmi di firma: ECDSA 256, ECDSA 384, RSA. L'autenticazione basata su certificati può essere combinata con l'autenticazione con chiave pre-condivisa. Se l'autenticazione basata su certificati non riesce, viene utilizzata la chiave pre-condivisa. È possibile selezionare il metodo di autenticazione host in una regola IPsec PRISMAsync Print Server. |

Diffie-Hellman (DH) exchange consente a due host di calcolare la stessa chiave segreta senza inviare valori segreti attraverso un collegamento pubblico. La chiave condivisa crittografa tutta la seguente comunicazione.

Come parte della negoziazione, gli host devono essere d'accordo sul gruppo Diffie-Hellman. Un gruppo Diffie-Hellman determina il livello di complessità della chiave condivisa. I numeri del gruppo Diffie-Hellman sono più sicuri, ma necessitano di più risorse aggiuntive per calcolare la chiave.

|

PRISMAsync Print Server utilizza Diffie-Hellman per la crittografia a chiave. PRISMAsync supporta: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec può utilizzare due protocolli di sicurezza:

Authentication Header (AH), che contiene algoritmi per l'autenticazione dell'origine di un pacchetto IP (autenticazione dell'origine dati) e per verificare l'integrità del contenuto (autenticazione dei dati).

Encapsulating Security Payload (ESP), che contiene algoritmi per garantire la privacy (crittografia) e l'integrità del contenuto (autenticazione dei dati).

|

PRISMAsync Print Server utilizza solo Encapsulating Security Payload (ESP). |

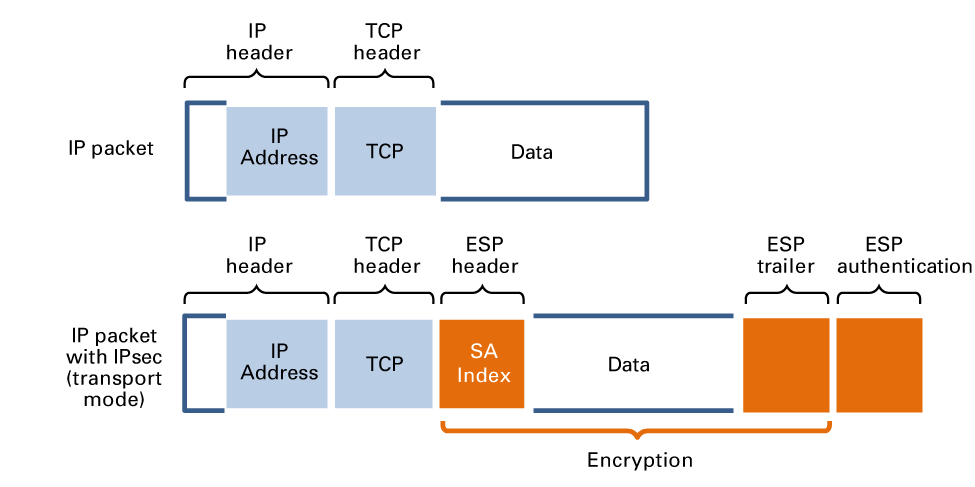

ESP consente di crittografare i dati del pacchetto IP (payload) e non l'indirizzo IP della destinazione. Inoltre, ESP incapsula il payload IP originale con un'intestazione e un riepilogo ESP. A ogni pacchetto di dati IPsec è assegnato un indice SA (SAI) che si riferisce all'Associazione di sicurezza (SA, Security Association) su cui è stato trovato un accordo. Il destinatario utilizza l'indice SA per trovare la SA a cui appartiene questo pacchetto IP. Entrambi gli host utilizzano la stessa chiave per crittografare e decrittografare il payload IP.

Pacchetti IP con e senza cifratura ESP

Pacchetti IP con e senza cifratura ESPIPsec può essere eseguito in due modalità per crittografare il pacchetto IP: modalità trasporto e modalità tunnel. Nella modalità trasporto viene crittografato solo il payload IP. La modalità tunnel viene utilizzata in genere per VPN dove viene stabilito un tunnel attraverso Internet e dove verrà crittografato l'intero pacchetto IP.

|

PRISMAsync Print Server utilizza solo la modalità trasporto. |

Network address translation (NAT) è un metodo per modificare le informazioni sull'indirizzo IP di pacchetti IP durante il trasferimento. Quando le informazioni sull'indirizzo IP sono state modificati da NAT, SA non contiene il riferimento corretto all'indirizzo IP della destinazione. IPsec eliminerà i pacchetti IP di conseguenza.

Network Address Translation-Traversal (NAT-T) può rilevare se vi sono uno o più dispositivi NAT sul collegamento. In tal caso NAT-T incapsula il pacchetto di dati IP con un livello extra in modo che la conversione indirizzi non comporti la perdita di pacchetti di dati.

|

Con PRISMAsync Print Server è possibile abilitare NAT-T in due modi: utilizzare NAT-T quando i punti finali remoti sono dietro a un dispositivo NAT. Oppure, utilizzare NAT-T quando entrambi i punti finali sono dietro a un dispositivo NAT. |

La distribuzione e la gestione delle chiavi segrete sono importanti per utilizzare IPsec correttamente. IPsec utilizza il protocollo Internet Key Exchange (IKE) per negoziare sull'utilizzo delle chiavi e per generare automaticamente chiavi segrete.

|

PRISMAsync Print Server utilizza i moduli di impostazione chiavi Internet Key Exchange (IKE) e Authenticated Internet Protocol (AuthIP). È possibile selezionare il modulo di impostazione chiavi in una regola IPsec PRISMAsync Print Server. |

La modalità con cui verrà stabilito IPsec viene determinata durante le due fasi del processo di negoziazione. Ogni host memorizza i risultati delle negoziazioni nella propria Security Association (SA), vale a dire un set di parametri che descrivono il successivo collegamento di comunicazione IPsec su cui è stato trovato un accordo.

Fase 1

Entrambi gli host negoziano sulla protezione della comunicazione iniziale. Nella fase 1 SA stabilisce un collegamento sicuro in base al quale viene eseguita la comunicazione iniziale.

Le negoziazioni della fase 1 possono essere eseguite in Modalità principale o in Modalità aggressiva.

|

PRISMAsync Print Server supporta solo la Main mode. |

Le negoziazioni della fase 1 in Modalità principale sono indicate di seguito.

Crittografia: essere d'accordo sugli algoritmi che verranno utilizzati durante la fase 1.

Autenticazione: essere d'accordo sugli algoritmi che verranno utilizzati durante la fase 1.

Protocollo di sicurezza: essere d'accordo sul protocollo di sicurezza che viene utilizzato.

Scambio della chiave: essere d'accordo sul gruppo Diffie-Hellman (DH) che verrà utilizzato.

Autenticazione host: essere d'accordo sui metodi di autenticazione che verranno utilizzati per autenticare gli host.

|

Poiché PRISMAsync Print Server supporta solo ESP. PRISMAsync Print Server non negozia sul protocollo di sicurezza. |

Le informazioni che sono state negoziate vengono memorizzate in un SA IKE. SA riflette una comunicazione unidirezionale: in entrata o in uscita.

|

PRISMAsync Print Server utilizza la configurazione della durata SA IKE di Windows: 480 minuti. |

Fase 2

La fase 2 prosegue con la negoziazione sulla SA IPsec. Questa SA descrive la modalità con cui i pacchetti di dati vengono protetti durante il trasferimento tra i due host.

Crittografia: essere d'accordo sugli algoritmi che verranno utilizzati per crittografare i pacchetti di dati.

Autenticazione: essere d'accordo sugli algoritmi che verranno utilizzati per autenticare i pacchetti di dati.

Scambio chiavi (opzionalmente): essere d'accordo sul gruppo Diffie-Hellman (DH) che verrà utilizzato per creare nuovo chiavi simmetriche anziché utilizzare le chiavi generate nella fase 1.

IPsec utilizza l'associazione di sicurezza IPsec per verificare se i pacchetti in entrata e in uscita sono protetti in base alle negoziazioni. Inoltre, IPsec considera nello stesso modo tutto il traffico che condivide la stessa associazione di sicurezza. Tuttavia, le associazioni di sicurezza sono limitate a una durata.

|

Poiché PRISMAsync Print Server supporta solo ESP, non vi è alcuna negoziazione sul protocollo di sicurezza. |

|

PRISMAsync Print Server utilizza la configurazione della durata SA IKE di Windows: 60 minuti. |

Gli algoritmi di crittografia e autenticazione vengono utilizzati nelle fasi 1 e 2.

|

PRISMAsync Print Server supporta i seguenti algoritmi di crittografia nella fase 1:

PRISMAsync Print Server supporta i seguenti algoritmi di crittografia nella fase 2:

PRISMAsync Print Server supporta i seguenti algoritmi di autenticazione nella fase 1:

PRISMAsync Print Server supporta i seguenti algoritmi di autenticazione nella fase 2:

Gli algoritmi di crittografia di PRISMAsync non sono configurabili separatamente, ma come gruppo di crittografia. Il gruppo raccoglie algoritmi di crittografia, autenticazione e Diffie-Hellman che sono conformi a un determinato livello di complessità. Per configurare IPsec è possibile selezionare il livello minimo di complessità dell'algoritmo accettato da PRISMAsync Print Server:

|