Az Internet Protocol security (IPsec) egymással összefüggő protokollok csoportja, mellyel biztonságos kommunikáció állítható be az IP-csomagok szintjén. Az állomások, amelyek IPsec kapcsolatot szeretnének létrehozni, megadott kommunikációs módszereket használnak. Az állomások a kulcscseréről, a titkosítási algoritmusokról és a hitelesítési módról kommunikálnak.

A PRISMAsync Print Server az IPsec segítségével tudja végezni az állomáshitelesítést, az adathitelesítést és az adatok titkosítását. A PRISMAsync Print Server különböző IPsec-beállításokat kínál az állomások közötti kommunikációhoz, amelyekkel a felhasználók hozzáférést konfigurálhatnak a megbízhatónak ítélt hálózati helyekhez.

Ez a témakör az IPsec főbb elemeit írja le. A bekeretezett szöveg a PRISMAsync Print Server IPsec-megvalósítását mutatja be.

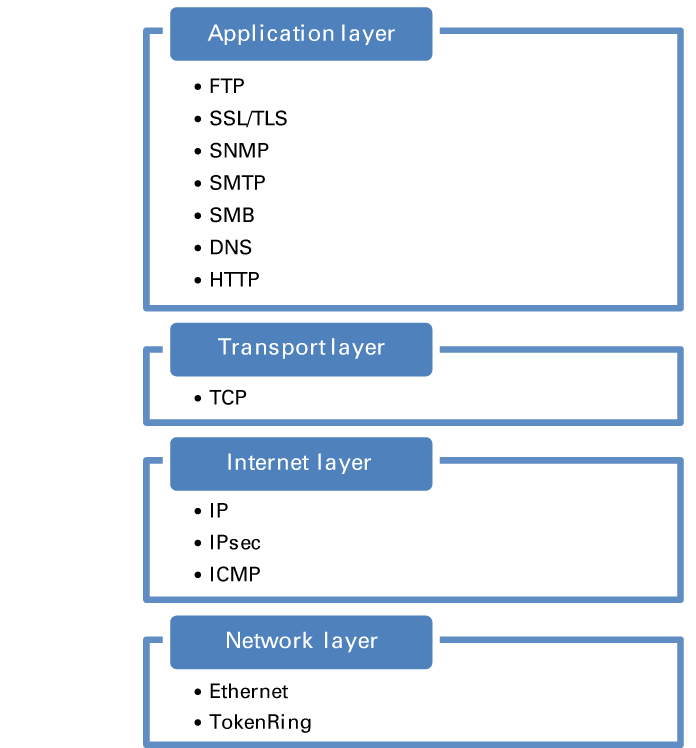

A TCP/IP protokollok négyrétegű kontextuális modellbe rendezhetők, amely DARPA modell néven ismert. A négy réteg a következő: alkalmazás, átvitel, internet, hálózat. A DARPA modell rétegei kapcsolódnak az Open Systems Interconnection (OSI) modell egyes rétegeihez. Az IPsec az internet rétegbe integrált, ahol biztonságot garantál az alkalmazás réteg számos protokollja számára.

Az Open Systems Interconnection (OSI) modell

Az Open Systems Interconnection (OSI) modellAz állomáshitelesítés megosztott kulcson vagy tanúsítványalapú hitelesítésen keresztül történhet.

Az előre megosztott kulcsokat mindkét oldalon létrehozhatják és tárolhatják, mielőtt elkezdődne az IPsec-munkamenet.

A tanúsítványalapú hitelesítés egy kölcsönös folyamat. Mindkét állomásnak el kell küldenie saját identitástanúsítványát.

|

A PRISMAsync Print Server támogatja a megosztott kulcsok használatát és a tanúsítványalapú hitelesítést. A PRISMAsync Print Server a következő aláíró algoritmusokat fogadja el: ECDSA 256, ECDSA 384, RSA. A tanúsítványalapú hitelesítés kombinálható a megosztott kulccsal történő hitelesítéssel. Ha a tanúsítványalapú hitelesítés sikertelen, a megosztott kulcsot használja a rendszer. Az állomáshitelesítési módszert egy PRISMAsync Print Server IPsec-szabályban választhatja ki. |

A Diffie-Hellman (DH) exchange lehetővé teszi, hogy két állomás kiszámítsa ugyanazt a titkos kulcsot, anélkül, hogy el kellene küldeniük titkos értékeiket egy nyilvános hivatkozáson keresztül. A megosztott kulcs titkosítja az összes jövőbeni kommunikációt.

Az állomásoknak a kommunikáció részeként meg kell állapodniuk a Diffie-Hellman csoportban. A Diffie-Hellman csoport határozza meg a megosztott kulcs erősségét. A magasabb Diffie-Hellman csoportszámok biztonságosabbak, ám több erőforrást igényelnek a kulcs kiszámításához.

|

A PRISMAsync Print Server a Diffie-Hellman szolgáltatást használja a kulcsok rejtjelezésére. A PRISMAsync a következőket támogatja: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

Az IPsec két biztonsági protokollt használhat:

Az Authentication Header (AH) protokollt, amely algoritmusokat tartalmaz az IP-csomag forrásának hitelesítésére (adateredet-hitelesítés), illetve a tartalom integritásának ellenőrzésére (adathitelesítés).

Az Encapsulating Security Payload (ESP) protokollt, amely algoritmusokat tartalmaz az adatvédelem biztosítására (titkosítás), illetve a tartalom integritásának ellenőrzésére (adathitelesítés).

|

A PRISMAsync Print Server csak az Encapsulating Security Payload (ESP) protokollt használja. |

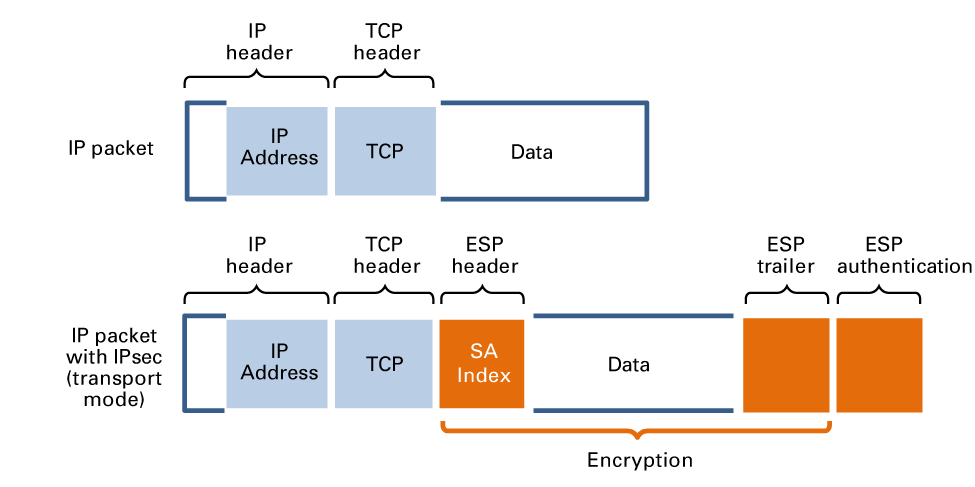

Az ESP az IP-csomag adatait (terhelés) titkosítja, a célhely IP-címét azonban nem. Az ESP magában foglalja az eredeti IP-terhelést egy ESP fejléccel és előzetessel. Minden egyes IPsec adatcsomag egyedi SA indexszel (SAI) rendelkezik, amely a megállapodott Security Association (SA) elemre hivatkozik. A fogadó az SA-index segítségével találja meg az SA-t, amely ehhez az IP-csomaghoz tartozik. Mindkét állomás ugyanazon kulcs segítségével titkosítja az IP-terhelést, illetve oldja fel annak titkosítását.

ESP-titkosítással ellátott és titkosítás nélküli IP-csomagok

ESP-titkosítással ellátott és titkosítás nélküli IP-csomagokAz IPsec két módban tudja titkosítani az IP-csomagot: átviteli módban vagy alagút módban. Átvitel módban csak az IP-terhelés lesz titkosítva. Az alagút mód használata jellemzően VPN esetén megy végbe, és lényege az, hogy a rendszer alagutat hoz létre az interneten keresztül, és amelynél a teljes IP-csomag titkosításra kerül.

|

A PRISMAsync Print Server csak átviteli módot használ. |

A Network address translation (NAT) egy módszer, amellyel módosíthatók az IP-csomagok IP-címadatai az átvitel során. Ha az IP-cím adatait módosította a NAT, akkor az SA nem tartalmazza a helyes hivatkozást a cél IP-címére. Az IPsec ennek eredményeként elveti az IP-csomagokat.

A Network Address Translation-Traversal (NAT-T) képes észlelni azt, hogy egy vagy több NAT-eszköz található a hivatkozásnál. Ebben az esetben a NAT-T plusz réteggel együtt tartalmazza az IP-adatcsomagot – a cél az hogy a címfordítás ne vezessen adatcsomagok elveszítéséhez.

|

A PRISMAsync Print Server kiszolgálónál a NAT-T kétféleképpen engedélyezhető: A NAT-T használata akkor javasolt, ha a távoli végpontok NAT eszköz mögött találhatók. A NAT-T használata akkor is javasolt, ha mindkét távoli végpont egy NAT eszköz mögött található. |

A titkos kulcsok elosztása és kezelése fontos az IPsec sikeres használata szempontjából. Az IPsec az Internet Key Exchange (IKE) protokoll segítségével kommunikál a kulcsok használata és a titkos kulcsok automatikus generálása érdekében.

|

A PRISMAsync Print Server az Internet Key Exchange (IKE) és az Authenticated Internet Protocol (AuthIP) kulcskészítő modulokat támogatja. A kulcskészítő modul egy PRISMAsync Print Server IPsec -szabályban választható ki. |

Az IPsec létrehozásának módszere két szakaszban dől el a kommunikációs folyamat során. A kommunikáció eredményeit mindegyik állomás a saját Security Association (SA) készletében tárolja, ami nem más, mint a megállapodott és hamarosan bekövetkező IPsec kommunikációs kapcsolat paraméterkészlete.

1. szakasz

Mindkét állomás kommunikál a kezdeti kommunikáció védelméről. Az 1. fázis SA-ja biztonságot kapcsolatot létesít, amelyen keresztül a kezdeti kommunikáció folyik.

Az 1. szakasz kommunikációi Fő módban vagy Agresszív módban mehetnek végbe.

|

A PRISMAsync Print Server csak a Main mode kommunikációját támogatja. |

Az 1. szakasz kommunikációi a Fő módban a következők:

Titkosítás: Megállapodás arról, hogy milyen algoritmusok legyenek használatban az 1. szakasz során.

Hitelesítés: Megállapodás arról, hogy milyen algoritmusok legyenek használatban az 1. szakasz során.

Biztonsági protokoll: Megállapodás a használt biztonsági protokollról.

Kulcscsere: Megállapodás arról, hogy milyen Diffie-Hellman (DH) csoport legyen használatban.

Állomáshitelesítés: Megállapodás arról, hogy milyen hitelesítési módszerek legyenek használatban az állomások hitelesítésére.

|

Mivel a PRISMAsync Print Server csak az ESP-t támogatja, a PRISMAsync Print Server nem folytat egyeztetést a biztonsági protokollról. |

A kommunikáció tárgyát képező információk tárolása egy IKE SA-ban történik. Az SA egyirányú kommunikációt jelent: vagy beérkezőt, vagy kimenőt.

|

A PRISMAsync Print Server a Windows IKE SA élettartamkonfigurációját használja: 480 perc. |

2. szakasz

A 2. szakasz az IPsec SA-val kapcsolatos kommunikációt folytatja. Ez az SA leírja, hogy miként valósul meg az adatcsomagok védelme a két állomás közötti átvitel során.

Titkosítás: Megállapodás arról, hogy milyen algoritmusok legyenek használatban az adatcsomagok titkosítására.

Hitelesítés: Megállapodás arról, hogy milyen algoritmusok legyenek használatban az adatcsomagok hitelesítésére.

Kulcscsere (opcionális): Megállapodás arról, hogy melyik Diffie-Hellman (DH) csoport segítségével készülnek el az új szimmetrikus kulcsok az 1. szakaszban generált kulcsok használata helyett.

Az IPsec az IPsec SA segítségével ellenőrzi, hogy a bejövő és kimenő csomagok a kommunikációnak megfelelően titkosítottak-e. Az IPsec az azonos SA-t megosztó minden forgalmat azonos módon kezel. Az SA-k azonban csak egy élettartamra korlátozottak.

|

Mivel a PRISMAsync Print Server csak az ESP-t támogatja, nincs kommunikáció a biztonsági protokollról. |

|

A PRISMAsync Print Server a Windows IKE SA élettartamkonfigurációját használja: 60 perc. |

A titkosítási és hitelesítési algoritmusokat az 1. és 2. fázisban használja a rendszer.

|

A PRISMAsync Print Server a következő titkosítási algoritmusokat használja az 1. fázisban:

A PRISMAsync Print Server a következő titkosítási algoritmusokat használja az 2. fázisban:

A PRISMAsync Print Server a következő hitelesítési algoritmusokat használja az 1. fázisban:

A PRISMAsync Print Server a következő hitelesítési algoritmusokat használja az 2. fázisban:

A PRISMAsync titkosítási algoritmusok nem konfigurálhatók egyenként, hanem csak titkosítási csoportként. A csoport gyűjti a titkosítást, a hitelesítést és az olyan Diffie-Hellman algoritmusokat, amelyek bizonyos erősségnek felelnek meg. Az IPsec konfigurálásához ki kell választania a PRISMAsync Print Server által elfogadott minimális algoritmuserősséget:

|