Internet Protocol security (IPsec) est une suite de protocoles associés pour configurer des communications sécurisées au niveau du paquet IP. Les hôtes qui souhaitent établir une connexion IPsec utilisent des méthodes de négociation spécifiques. Les hôtes négocient sur l'échange de clés, les algorithmes de chiffrement et la méthode d'authentification.

PRISMAsync Print Server peut utiliser IPsec pour l'authentification de l'hôte, l'authentification des données et le cryptage des données. Pour la communication d'hôte à hôte, PRISMAsync Print Server fournit des options IPsec pour configurer l'accès évolutif aux emplacements réseau considérés comme fiables.

Cette rubrique décrit les composants principaux de IPsec. Le texte encadré décrit l'implémentation d'IPsec de PRISMAsync Print Server.

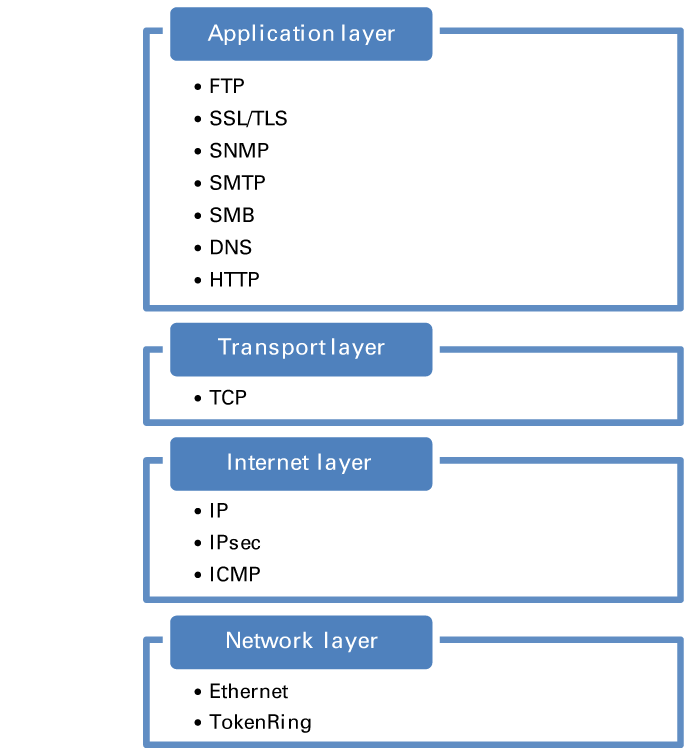

Les protocoles TCP/IP peuvent être mappés dans un modèle conceptuel à quatre couches appelé le modèle DARPA. Les quatre couches sont : Application, Transport, Internet, Réseau. Les couches du modèle DARPA correspondent à une ou plusieurs couches du modèle Open Systems Interconnection (OSI). IPsec est intégré à la couche Internet, où il assure la sécurité de nombreux protocoles de la couche Application.

Modèle Open Systems Interconnection (OSI)

Modèle Open Systems Interconnection (OSI)L'authentification de l’hôte peut se produire via une clé prépartagée ou via une authentification basée sur un certificat.

La clé prépartagée doit être créée et stockée des deux côtés avant le début d'une session IPsec.

L'authentification basée sur un certificat est un processus mutuel. Les deux hôtes doivent envoyer leur certificat d’identité.

|

PRISMAsync Print Server prend en charge l’utilisation des clés prépartagées et l’authentification basée sur un certificat. PRISMAsync Print Server accepte les algorithmes de signature suivants : ECDSA 256, ECDSA 384, RSA. L'authentification basée sur un certificat peut être combinée avec l’authentification par clé prépartagée. Si l’authentification basée sur certificat échoue, la clé prépartagée est utilisée. Sélectionnez la méthode d’authentification de l’hôte dans une règle PRISMAsync Print Server IPsec |

Diffie-Hellman (DH) exchange permet à deux hôtes de calculer la même clé secrète sans envoyer de valeurs secrètes sur un lien public. La clé partagée crypte toutes les communications suivantes.

Dans le cadre de la négociation, les hôtes doivent s'entendre sur le groupe Diffie-Hellman. Un groupe Diffie-Hellman détermine la puissance de la clé partagée. Les numéros du groupe Diffie-Hellman plus élevés sont plus sécurisés, mais nécessitent davantage de ressources supplémentaires pour calculer la clé.

|

PRISMAsync Print Server utilise Diffie-Hellman pour le chiffrement de la clé. PRISMAsync prend en charge : DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec peut utiliser deux protocoles de sécurité :

Authentication Header (AH), qui contient des algorithmes pour authentifier la source d’un paquet IP (authentification de l’origine des données) et pour vérifier l’intégrité du contenu (authentification des données).

Encapsulating Security Payload (ESP), qui contient des algorithmes afin de garantir la confidentialité (cryptage) et intégrité du contenu (authentification des données).

|

PRISMAsync Print Server utilise uniquement Encapsulating Security Payload (ESP). |

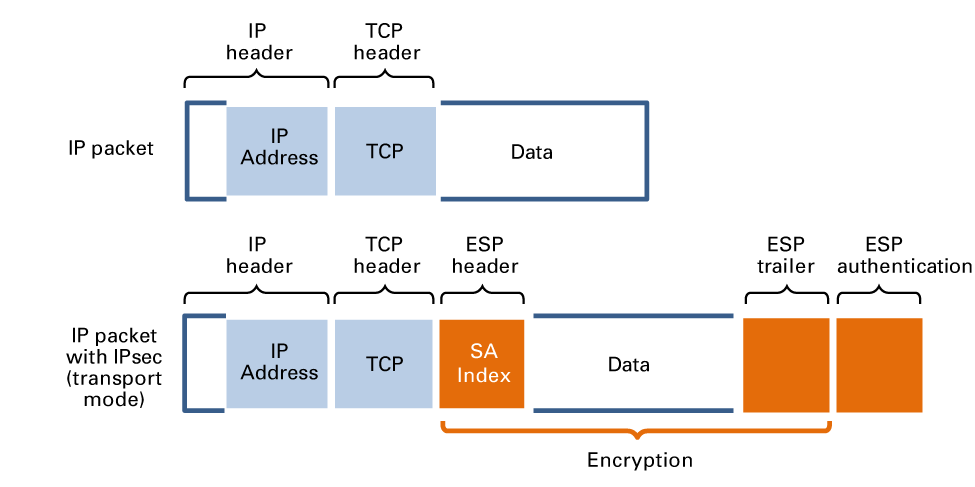

ESP crypte les données du paquet IP (charge utile) et non l'adresse IP de la destination. ESP encapsule la charge utile IP d'origine avec un en-tête et une fin ESP. Chaque paquet de données IPsec dispose d'un Index SA (SAI) unique qui fait référence à l’Association de sécurité (SA) qui a été convenue. Le récepteur utilise l'index SA pour trouver la SA qui appartient à ce paquet IP. Les deux hôtes utilisent la même clé pour chiffrer et déchiffrer la charge utile IP.

Paquets IP avec et sans chiffrement ESP

Paquets IP avec et sans chiffrement ESPIPsec peut fonctionner en deux modes pour crypter le paquet IP : mode de transport et mode tunnel. En mode transport, seule la charge utile IP est cryptée. Le mode tunnel est généralement utilisé pour VPN où un tunnel est établi via Internet et où l’ensemble du paquet IP est crypté.

|

PRISMAsync Print Server utilise uniquement le mode transport. |

Network address translation (NAT) est une méthode pour modifier les informations d'adresse IP des paquets IP pendant le transfert. Lorsque les informations de l’adresse IP ont été modifiées par NAT, le SA ne contient pas la référence correcte à l’adresse IP de la destination. IPsec ignorera par conséquent les paquets IP.

Network Address Translation-Traversal (NAT-T) peut détecter s’il existe un ou plusieurs périphériques NAT sur le lien. Dans ce cas, NAT-T encapsule le paquet de données IP avec une couche supplémentaire pour que la traduction d'adresse n'entraîne pas la perte de paquets de données.

|

Grâce à PRISMAsync Print Server, vous pouvez activer NAT-T de deux manières : Utilisez NAT-T lorsque les points de terminaison distants sont derrière un périphérique NAT. Ou utilisez NAT-T lorsque les deux points de terminaison sont derrière un périphérique NAT. |

La distribution et la gestion des clés secrètes sont importantes pour utiliser IPsec avec succès. IPsec utilise le protocole Internet Key Exchange (IKE) pour négocier à propos de l’utilisation des clés et pour générer automatiquement des clés secrètes.

|

PRISMAsync Print Server utilise les modules de gestion des clés Internet Key Exchange (IKE) et Authenticated Internet Protocol (AuthIP). Vous pouvez sélectionner le module de gestion des clés dans une règle IPsec de PRISMAsync Print Server. |

La manière dont les IPsec seront établis est déterminée au cours des deux phases du processus de négociation. Chaque hôte enregistre les résultats des négociations dans sa propre Security Association (SA), qui est un ensemble de paramètres décrivant le lien de communication IPsec convenu à venir.

Phase 1

Les deux hôtes négocient à propos de la protection de la communication initiale. La SA de la phase 1 établit un lien sécurisé sur lequel la communication initiale s'exécute.

Les négociations de la phase 1 peuvent avoir lieu en mode principal ou en mode agressif.

|

PRISMAsync Print Server prend en charge uniquement Main mode. |

Les négociations de la phase 1 en mode principal sont les suivantes :

Cryptage : Entendez-vous sur les algorithmes qui seront utilisés au cours de la phase 1.

Authentification : Entendez-vous sur les algorithmes qui seront utilisés au cours de la phase 1.

Protocole de sécurité : Entendez-vous sur le protocole de sécurité utilisé.

Échange de clés : Entendez-vous sur le groupe Diffie-Hellman (DH) qui sera utilisé.

Authentification de l'hôte : Entendez-vous sur les méthodes d’authentification qui seront utilisées pour authentifier les hôtes.

|

Parce que PRISMAsync Print Server prend en charge uniquement ESP. PRISMAsync Print Server ne négocie pas le protocole de sécurité. |

Les informations qui ont été négociées sont stockées dans un SA IKE. L’association de sécurité reflète une communication à sens unique : entrante ou sortante.

|

PRISMAsync Print Server utilise la configuration de la durée de vie SA IKE de Windows : 480 minutes. |

Phase 2

La phase 2 se poursuit avec la négociation sur la SA IPsec. Cette SA décrit la façon dont les paquets de données sont protégées au cours du transfert entre deux hôtes.

Cryptage : Entendez-vous sur les algorithmes qui seront utilisés pour crypter les paquets de données.

Authentification : Entendez-vous sur les algorithmes qui seront utilisés pour authentifier les paquets de données.

Échange de clés (en option) : Entendez-vous sur le groupe Diffie-Hellman (DH) qui sera utilisé pour créer de nouvelles clés symétriques au lieu d’utiliser les clés générées à la phase 1.

IPsec utilise la SA IPsec pour vérifier si les paquets entrants et sortants sont sécurisés conformément aux négociations. IPsec traite l'ensemble du trafic qui partage la même SA de la même façon. Toutefois, les SA sont restreintes à une durée de vie.

|

PRISMAsync Print Server prenant en charge uniquement ESP, il n’y a aucune négociation concernant le protocole de sécurité. |

|

PRISMAsync Print Server utilise la configuration de la durée de vie SA IKE de Windows : 60 minutes. |

Les algorithmes de chiffrement et d’authentification sont utilisés dans la phase 1 et la phase 2.

|

PRISMAsync Print Server prend en charge les algorithmes de chiffrement suivants à la phase 1 :

PRISMAsync Print Server prend en charge les algorithmes de chiffrement suivants à la phase 2 :

PRISMAsync Print Server prend en charge les algorithmes d'authentification suivants à la phase 1 :

PRISMAsync Print Server prend en charge les algorithmes d'authentification suivants à la phase 2 :

Les algorithmes de chiffrement de PRISMAsync ne sont pas configurables séparément, mais en tant que groupe de chiffrement. Le groupe collecte les algorithmes de chiffrement, d’authentification et de Diffie-Hellman qui correspondent à une certaine puissance. Pour configurer IPsec, sélectionnez le niveau minimal de la puissance de l'algorithme que PRISMAsync Print Server accepte :

|