Internet Protocol security (IPsec) es un conjunto de protocolos relacionados para configurar comunicaciones seguras en el nivel del paquete IP. Los hosts que desean establecer una conexión IPsec utilizan métodos de negociación específicos. Los hosts negocian sobre el intercambio de claves, los algoritmos de cifrado y el método de autenticación.

PRISMAsync Print Server puede utilizar IPsec para la autenticación del host, la autenticación de datos y el cifrado de datos. En el caso de la comunicación entre hosts, PRISMAsync Print Server dispone de opciones IPsec que permiten configurar el acceso escalable a ubicaciones de red que se consideran de confianza.

En este tema, se describen los componentes principales de IPsec. En el texto de los recuadros, se describe la implementación de IPsec de PRISMAsync Print Server.

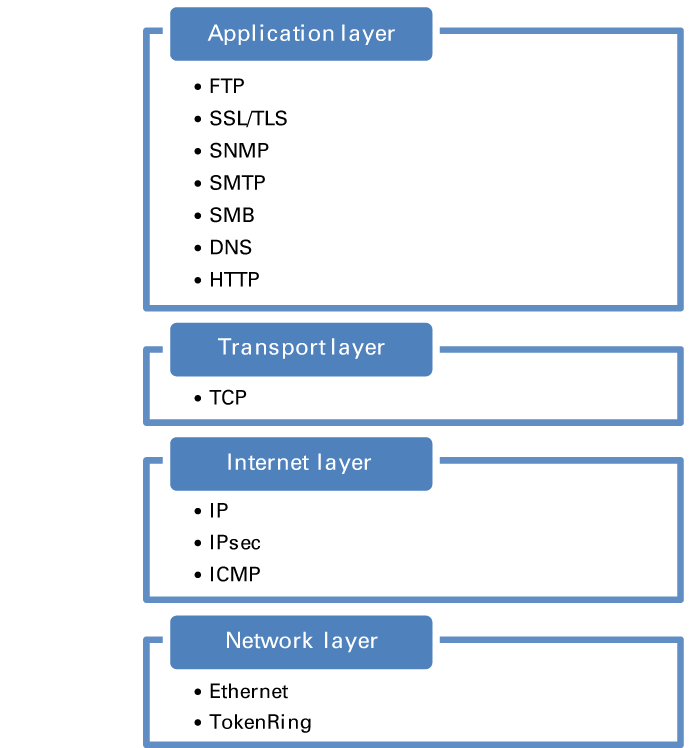

Los protocolos TCP/IP se pueden asignar a un modelo conceptual de cuatro niveles denominado modelo DARPA. Los cuatro niveles son: aplicación, transporte, Internet y red. Los niveles del modelo DARPA se corresponden con uno o varios niveles del modelo Open Systems Interconnection (OSI). IPsec está integrado en el nivel de Internet, donde proporciona seguridad para muchos protocolos del nivel de la aplicación.

Modelo Open Systems Interconnection (OSI)

Modelo Open Systems Interconnection (OSI)La autenticación de host puede producirse mediante una clave precompartida o mediante la autenticación basada en certificados.

La clave precompartida se tiene que crear y almacenar en ambos lados para que se inicie una sesión de IPsec.

La autenticación basada en certificados es un proceso mutuo. Los dos hosts tienen que enviar su certificado de identidad.

|

PRISMAsync Print Server admite el uso de claves precompartidas y la autenticación basada en certificados. PRISMAsync Print Server acepta los siguientes algoritmos de firma: ECDSA 256, ECDSA 384, RSA. La autenticación basada en certificados se puede combinar con la autenticación de claves precompartidas. Si la autenticación basada en certificados no es correcta, se utilizará la clave precompartida. Seleccione el método de autenticación del host en una regla IPsec de PRISMAsync Print Server. |

Diffie-Hellman (DH) exchange permite que dos hosts calculen la misma clave sin enviar valores secretos a través de un vínculo público. La clave compartida cifra toda la comunicación posterior.

Como parte de la negociación, los hosts deben acordar el grupo Diffie-Hellman. El grupo Diffie-Hellman determina la seguridad de la clave compartida. Los números del grupo Diffie-Hellman más altos son más seguros, pero necesitan más recursos adicionales para calcular la clave.

|

PRISMAsync Print Server utiliza Diffie-Hellman para la criptografía de claves. PRISMAsync admite: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec puede utilizar dos protocolos de seguridad:

Authentication Header (AH), que contiene algoritmos para autenticar el origen de un paquete IP (autenticación del origen de datos) y para verificar la integridad del contenido (autenticación de datos).

Encapsulating Security Payload (ESP), que contiene algoritmos para garantizar la privacidad (cifrado) y la integridad del contenido (autenticación de datos).

|

PRISMAsync Print Server solo utiliza Encapsulating Security Payload (ESP). |

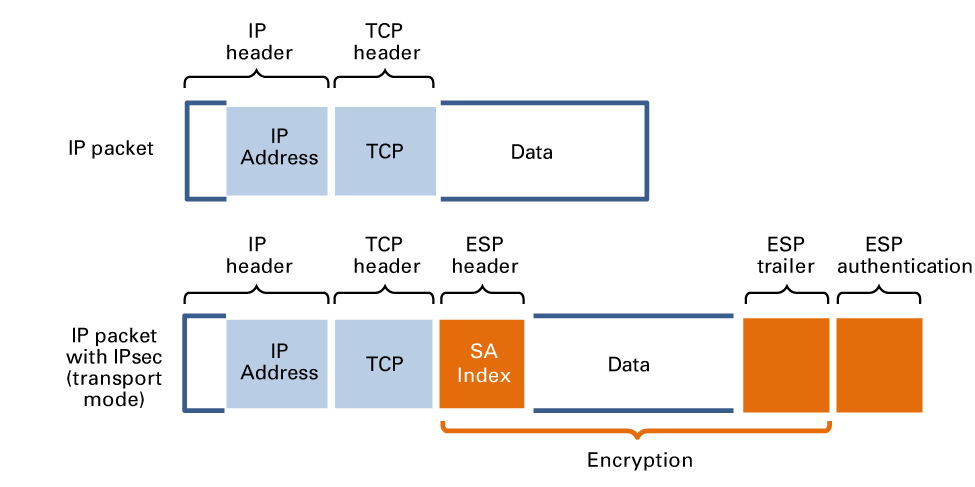

ESP cifra los datos de paquetes IP (carga útil) y no la dirección IP del destino. ESP encapsula la carga útil de la IP original con un encabezado y un final ESP. Cada paquete de datos IPsec tiene un índice SA (SAI) único que hace referencia a la asociación de seguridad (SA) que se ha acordado. El receptor utiliza el índice SA para buscar el SA que se corresponde con este paquete IP. Los dos hosts usan la misma clave para cifrar y descifrar la carga útil de IP.

Paquetes IP con y sin cifrado ESP

Paquetes IP con y sin cifrado ESPIPsec puede ejecutar dos modos para cifrar el paquete IP: modo de transporte y modo de túnel. En el modo de transporte, solo se cifra la carga útil de IP. El modo de túnel suele utilizarse para VPN, donde se establece un túnel en Internet y donde se cifra todo el paquete IP.

|

PRISMAsync Print Server solo utiliza el modo de transporte. |

Network address translation (NAT) es un método para modificar la información de direcciones IP de los paquetes IP durante la transferencia. Cuando NAT ha modificado la información de la dirección IP, la SA no contiene la referencia correcta a la dirección IP de destino. Por tanto, IPsec descarta los paquetes IP.

Network Address Translation-Traversal (NAT-T) puede detectar si hay uno o varios dispositivos NAT en el vínculo. En ese caso, NAT-T encapsula el paquete de datos IP con un nivel adicional para que la conversión de la dirección no produzca la pérdida de paquetes de datos.

|

Con PRISMAsync Print Server, puede habilitar NAT-T de dos formas: Utilice NAT-T cuando los extremos remotos estén detrás de un dispositivo NAT. O bien, utilice NAT-T cuando ambos extremos estén detrás de un dispositivo NAT. |

La distribución y administración de claves secretas es un aspecto importante para usar IPsec correctamente. IPsec utiliza el protocolo Internet Key Exchange (IKE) para negociar el uso de claves y para generar automáticamente claves secretas.

|

PRISMAsync Print Server utiliza los módulos de claves Internet Key Exchange (IKE) y Authenticated Internet Protocol (AuthIP). Puede seleccionar el módulo de claves en una regla IPsec dePRISMAsync Print Server. |

El modo en que se establece IPsec se determina durante la dos fases del proceso de negociación. Cada host almacena los resultados de las negociaciones en su propia Security Association (SA), que es un conjunto de parámetros que describen el próximo vínculo de comunicación IPsec que se ha acordado.

Fase 1

Los dos hosts negocian sobre la protección de la comunicación inicial. La SA de la fase 1 establece un vínculo seguro en el cual se ejecuta la comunicación inicial.

Las negociaciones de la fase 1 se pueden realizar en el modo principal o en el modo agresivo.

|

PRISMAsync Print Server solamente admite Main mode. |

Las negociaciones de la fase 1 en el modo principal son las siguientes:

Cifrado: se acuerdan los algoritmos que se van a utilizar en la fase 1.

Autenticación: se acuerdan los algoritmos que se van a utilizar en la fase 1.

Protocolo de seguridad: se acuerda qué protocolo de seguridad se va a utilizar.

Intercambio de claves: se acuerda qué grupo Diffie-Hellman (DH) se va a utilizar.

Autenticación de host: se acuerda qué métodos de autenticación se van a utilizar para autenticar los hosts.

|

Como PRISMAsync Print Server solamente admite ESP, PRISMAsync Print Server no negocia el protocolo de seguridad. |

La información que se ha negociado se almacena en una SA de IKE. La SA refleja una comunicación unidireccional: entrante o saliente.

|

PRISMAsync Print Server utiliza la configuración de vida útil de la SA de IKE de Windows: 480 minutos. |

Fase 2

En la fase 2, se continúa con la negociación sobre la SA de IPsec. Esta SA describe cómo se protegen los paquetes de datos durante la transferencia entre los dos hosts.

Cifrado: se acuerdan los algoritmos que se van a utilizar para cifrar los paquetes de datos.

Autenticación: se acuerdan los algoritmos que se van a utilizar para autenticar los paquetes de datos.

Intercambio de claves (opcional): se acuerda qué grupo Diffie-Hellman (DH) se utilizará para crear nuevas claves simétricas en lugar de usar las claves generadas en la fase 1.

IPsec utiliza la SA de IPsec para comprobar si los paquetes entrantes y salientes están protegidos de acuerdo con las negociaciones. IPsec trata todo el tráfico que comparte la misma SA de la misma forma. Sin embargo, las SA tienen una vida útil limitada.

|

Dado que PRISMAsync Print Server solamente admite ESP, no hay ninguna negociación sobre el protocolo de seguridad. |

|

PRISMAsync Print Server utiliza la configuración de vida útil de la SA de IKE de Windows: 60 minutos. |

Los algoritmos de cifrado y autenticación se utilizan en las fases 1 y 2.

|

PRISMAsync Print Server admite los siguientes algoritmos de cifrado en la fase 1:

PRISMAsync Print Server admite los siguientes algoritmos de cifrado en la fase 2:

PRISMAsync Print Server admite los siguientes algoritmos de autenticación en la fase 1:

PRISMAsync Print Server admite los siguientes algoritmos de autenticación en la fase 2:

Los algoritmos de cifrado de PRISMAsync no se pueden configurar por separado, sino como un grupo de cifrado. El grupo recopila algoritmos de cifrado, autenticación y Diffie-Hellman que se corresponden con un nivel de seguridad determinado. Para configurar IPsec, seleccione el nivel mínimo de seguridad del algoritmo que acepta PRISMAsync Print Server:

|