Internet Protocol security (IPsec) ist ein Satz verwandter Protokolle, um eine sichere Kommunikation auf der IP-Paketebene einzurichten. Die Hosts, die eine IPsec-Verbindung herstellen wollen, verwenden bestimmte Aushandlungsmethoden. Hosts verhandeln über den Schlüsselaustausch, Verschlüsselungsalgorithmen und die Authentifizierungsmethode.

PRISMAsync Print Server kann IPsec für Hostauthentifizierung, Datenauthentifizierung und Datenverschlüsselung verwenden. Für die Host-zu-Host-Kommunikation bietet PRISMAsync Print Server IPsec-Optionen zur Konfiguration des skalierbaren Zugriffs auf Netzwerkspeicherorte, die als vertrauenswürdig angesehen werden.

In diesem Abschnitt werden die Hauptkomponenten von IPsec beschrieben. Umrandeter Text beschreibt die IPsec-Implementierung von PRISMAsync Print Server.

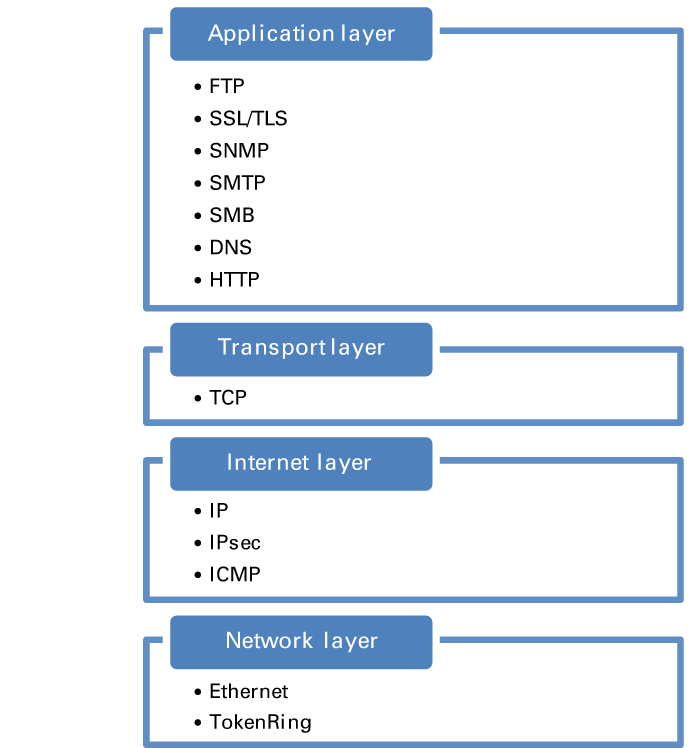

TCP/IP-Protokolle können in einem vierschichtigen konzeptionellen Modell abgebildet werden, das als DARPA-Modell bezeichnet wird. Zu den vier Schichten zählen: Anwendung, Transport, Internet, Netzwerk. Die Schichten des DARPA-Modells entsprechen einer oder mehreren Schichten des Open Systems Interconnection (OSI)-Modells. IPsec ist in die Internetschicht integriert und bietet dort Sicherheit für viele Protokolle der Anwendungsschicht.

Das Open Systems Interconnection (OSI)-Modell

Das Open Systems Interconnection (OSI)-ModellDie Hostauthentifizierung kann über einen PSK-Schlüssel oder über die zertifikatbasierte Authentifizierung erfolgen.

Der PSK-Schlüssel muss auf beiden Seiten erstellt und gespeichert werden, bevor eine IPsec-Sitzung gestartet wird.

Die zertifikatsbasierte Authentifizierung ist ein wechselseitiger Prozess. Beide Hosts müssen ihr Identitätszertifikat senden.

|

PRISMAsync Print Server unterstützt die Verwendung von PSK-Schlüsseln und der zertifikatsbasierten Authentifizierung. PRISMAsync Print Server akzeptiert die folgenden Signaturalgorithmen: ECDSA 256, ECDSA 384, RSA. Die zertifikatsbasierte Authentifizierung kann mit der PSK-Schlüssel-Authentifizierung kombiniert werden. Wenn die zertifikatsbasierte Authentifizierung nicht erfolgreich ist, wird der PSK-Schlüssel verwendet. Sie wählen die Host-Authentifizierungsmethode in einer PRISMAsync Print Server IPsec-Regel aus. |

Diffie-Hellman (DH) exchange ermöglicht es zwei Hosts, denselben geheimen Schlüssel zu berechnen, ohne geheime Werte über eine öffentliche Verbindung zu senden. Der gemeinsame Schlüssel verschlüsselt die gesamte folgende Kommunikation.

Im Rahmen der Aushandlung müssen sich die Hosts auf die Diffie-Hellman-Gruppe einigen. Eine Diffie-Hellman-Gruppe bestimmt die Stärke des gemeinsamen Schlüssels. Höhere Diffie-Hellman-Gruppennummern sind sicherer, benötigen aber mehr zusätzliche Ressourcen, um den Schlüssel zu berechnen.

|

PRISMAsync Print Server verwendet Diffie-Hellman für die Schlüsselkryptografie. PRISMAsync unterstützt Folgendes: DH Group 14, DH Group 24, Elliptic-curve Diffie–Hellman (ECDH) P-256, ECDH P-384. |

IPsec kann zwei Sicherheitsprotokolle verwenden:

Authentication Header (AH), der Algorithmen zur Authentifizierung der Quelle eines IP-Pakets (Authentifizierung des Datenursprungs) und zur Überprüfung der Integrität des Inhalts (Datenauthentifizierung) enthält.

Encapsulating Security Payload (ESP), der Algorithmen zur Gewährleistung des Datenschutzes (Verschlüsselung) und der Integrität des Inhalts (Datenauthentifizierung) enthält.

|

PRISMAsync Print Server verwendet ausschließlich Encapsulating Security Payload (ESP). |

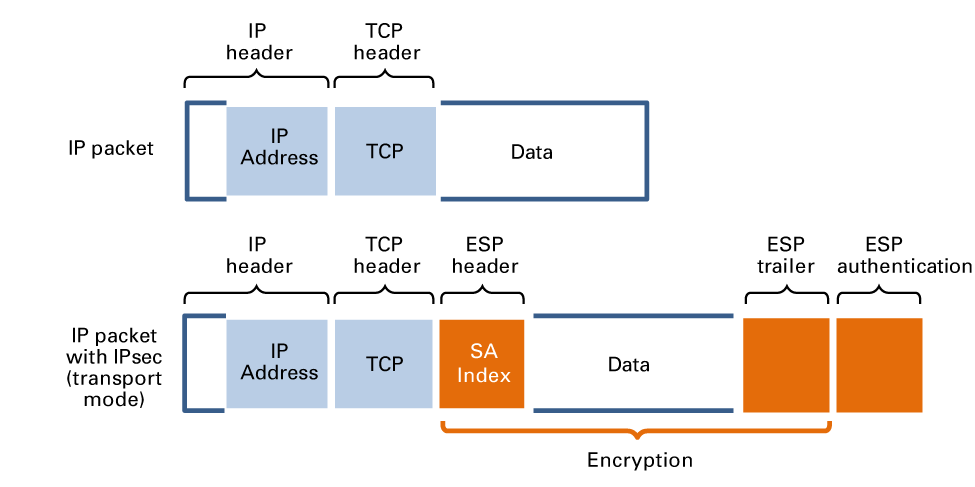

ESP verschlüsselt die IP-Paketdaten (Nutzlast) und nicht die IP-Adresse des Ziels. ESP kapselt die ursprüngliche IP-Nutzlast mit einem ESP-Header und -Nachspann. Jedes IPsec-Datenpaket hat einen eindeutigen SA-Index (SAI), der sich auf die vereinbarte Security Association (SA) bezieht. Der Empfänger verwendet den SA-Index, um die SA zu ermitteln, die zu diesem IP-Paket gehört. Beide Hosts verwenden denselben Schlüssel, um die IP-Nutzlast zu verschlüsseln und zu entschlüsseln.

IP-Pakete ohne und mit ESP-Verschlüsselung

IP-Pakete ohne und mit ESP-VerschlüsselungIPsec kann in zwei Modi ausgeführt werden, um das IP-Paket zu verschlüsseln: Transport-Modus und Tunnel-Modus. Im Transport-Modus wird nur die IP-Nutzlast verschlüsselt. Der Tunnel-Modus wird typischerweise für VPN verwendet, wenn ein Tunnel über das Internet eingerichtet wird und das gesamte IP-Paket verschlüsselt wird.

|

PRISMAsync Print Server verwendet nur den Transport-Modus. |

Network address translation (NAT) ist eine Methode, um IP-Adressinformationen von IP-Paketen während der Übertragung zu ändern. Wenn die IP-Adresse durch NAT geändert wurde, enthält die SA nicht die richtige Referenz auf die IP-Adresse des Ziels. Die IP-Pakete werden daher von IPsec verworfen.

Network Address Translation-Traversal (NAT-T) kann erkennen, ob der Verbindung ein oder mehrere NAT-Geräte zugeordnet sind. In diesem Fall kapselt NAT-T das IP-Datenpaket mit einer zusätzlichen Schicht, damit die Adressübersetzung nicht zum Verlust von Datenpaketen führt.

|

Mit PRISMAsync Print Server haben Sie zwei Möglichkeiten, um NAT-T zu aktivieren: NAT-T verwenden, wenn sich die Remote-Endpunkte hinter einem NAT-Gerät befinden. Oder NAT-T verwenden, wenn sich beide Endpunkte hinter einem NAT-Gerät befinden. |

Die Verteilung und Verwaltung von geheimen Schlüsseln ist wichtig, um IPsec erfolgreich einzusetzen. IPsec verwendet das Internet Key Exchange (IKE)-Protokoll, um die Verwendung von Schlüsseln auszuhandeln und automatisch geheime Schlüssel zu generieren.

|

PRISMAsync Print Server verwendet die Internet Key Exchange (IKE)- und Authenticated Internet Protocol (AuthIP)-Keying-Module. Sie können das Keying-Modul in einer PRISMAsync Print ServerIPsec-Regel auswählen. |

Die Art der Einrichtung von IPsec wird in den beiden Phasen des Aushandlungsprozesses festgelegt. Jeder Host speichert die Ergebnisse der Verhandlungen in seiner eigenen Security Association (SA), d. h. in einer Reihe von Parametern, die die bevorstehende IPsec-Kommunikationsverbindung beschreiben, die vereinbart wird.

Phase 1

Beide Hosts verhandeln über den Schutz der anfänglichen Kommunikation. Die SA der Phase 1 stellt eine sichere Verbindung her, über die die anfängliche Kommunikation erfolgt.

Aushandlungen der Phase 1 können im Hauptmodus oder im 'aggressiven' Modus stattfinden.

|

PRISMAsync Print Server unterstützt lediglich den Main mode. |

Die Aushandlungen der Phase 1 im Hauptmodus:

Verschlüsselung: Vereinbarung zu den in Phase 1 verwendeten Algorithmen.

Authentifizierung: Vereinbarung zu den in Phase 1 verwendeten Algorithmen.

Sicherheitsprotokoll: Vereinbarung zu den verwendeten Sicherheitsprotokollen.

Schlüsselaustausch: Vereinbarung zur verwendeten Diffie-Hellman (DH)-Gruppe.

Hostauthentifizierung: Vereinbarung zu den zum Authentifizieren des Hosts verwendeten Authentifizierungsmethoden.

|

Da PRISMAsync Print Server nur ESP unterstützt, erfolgt durch PRISMAsync Print Server keine Aushandlung bezüglich des Sicherheitsprotokolls. |

Die ausgehandelten Informationen werden in einem IKE SA gespeichert. Die SA spiegelt eine unidirektionale Kommunikation wider: Eingehender oder ausgehender Datenverkehr.

|

PRISMAsync Print Server verwendet die IKE SA Lifetime-Konfiguration von Windows: 480 Minuten. |

Phase 2

Phase 2 fährt mit den Aushandlungen zur IPsec SA fort. Diese SA beschreibt, wie die Datenpakete während der Übertragung zwischen den beiden Hosts geschützt werden.

Verschlüsselung: Vereinbarung zu den zum Verschlüsseln der Datenpakete verwendeten Algorithmen.

Authentifizierung: Vereinbarung zu den zum Authentifizieren der Datenpakete verwendeten Algorithmen.

Schlüsselaustausch (optional): Vereinbarung zu der zum Erstellen neuer symmetrischer Schlüssel verwendeten Diffie-Hellman (DH)-Gruppe, anstatt die in Phase 1 generierten Schlüssel zu verwenden.

IPsec verwendet die IPsec-SA, um zu prüfen, ob die ein- und ausgehenden Pakete entsprechend den Aushandlungen geschützt sind. IPsec behandelt den gesamten Datenverkehr, der dieselbe SA teilt, auf die gleiche Weise. Allerdings sind SAs auf eine Lebensdauer beschränkt.

|

Da PRISMAsync Print Server nur ESP unterstützt, erfolgen keine Aushandlungen über das Sicherheitsprotokoll. |

|

PRISMAsync Print Server verwendet die IKE SA Lifetime-Konfiguration von Windows: 60 Minuten. |

Die Verschlüsselungs- und Authentifizierungsalgorithmen werden in Phase 1 und Phase 2 verwendet.

|

PRISMAsync Print Server unterstützt folgende Verschlüsselungsalgorithmen in Phase 1:

PRISMAsync Print Server unterstützt folgende Verschlüsselungsalgorithmen in Phase 2:

PRISMAsync Print Server unterstützt folgende Authentifizierungsalgorithmen in Phase 1:

PRISMAsync Print Server unterstützt folgende Authentifizierungsalgorithmen in Phase 2:

Die PRISMAsync-Verschlüsselungsalgorithmen sind nicht einzeln, sondern als Verschlüsselungsgruppe konfigurierbar. Die Gruppe sammelt Verschlüsselungs-, Authentifizierungs- und Diffie-Hellman-Algorithmen, die einer bestimmten Stärke entsprechen. Um IPsec zu konfigurieren, wählen Sie die minimale Stärke des Algorithmus aus, die von PRISMAsync Print Server akzeptiert wird:

|